PHẦN 1: VPN CLIENT TO GATEWAY

Bạn có thể định cấu hình và quản lý Remote Access server trong Windows Server bằng cách sử dụng Remote Access Management console.

VPN client to gateway cho phép người dùng làm việc từ xa có thể truy cập và sử dụng các ứng dụng hay dữ liệu tại trụ sở của công ty một cách an toàn.

Hoàn tất phần này bạn sẽ biết cách cài và cấu hình VPN Client to Gateway, hỗ trợ cli tent làm việc từ xa có thể kết nối và truy cập tài nguyên trong công ty.

CÁC BƯỚC TRIỂN KHAI:

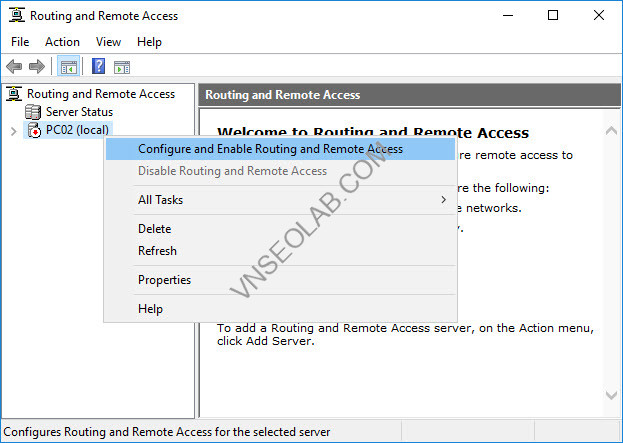

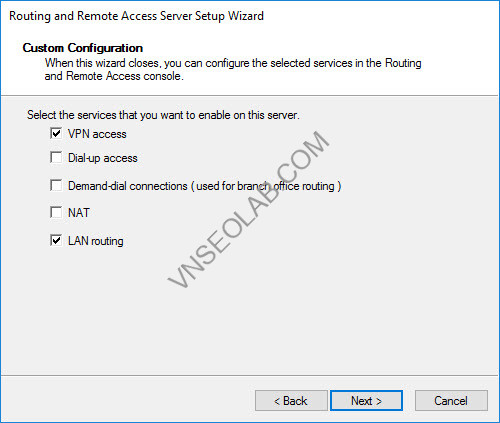

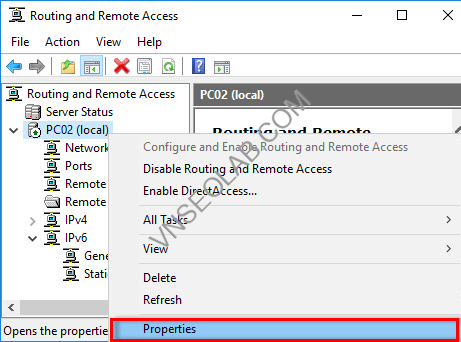

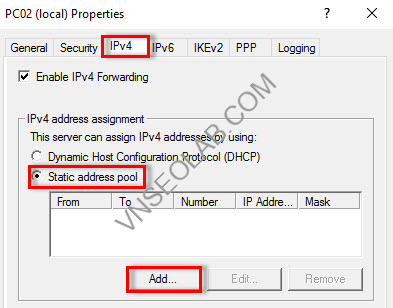

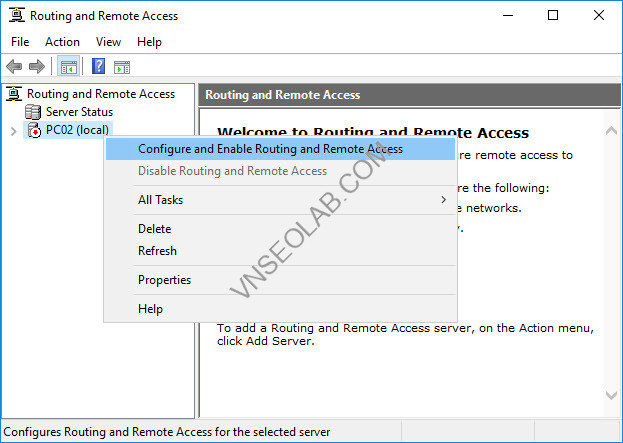

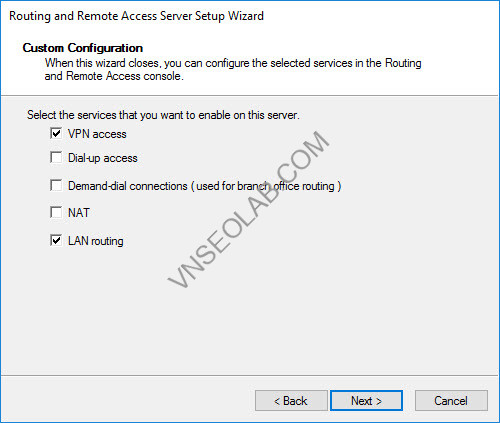

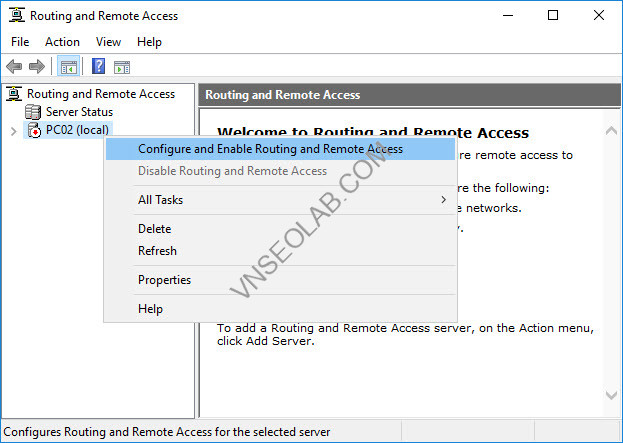

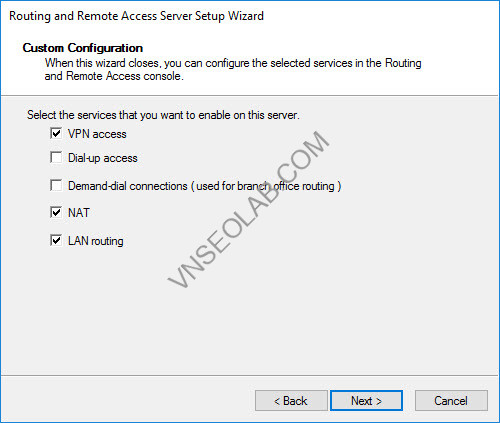

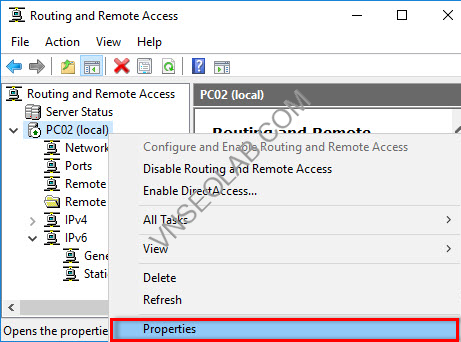

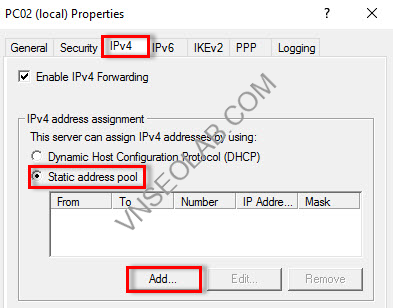

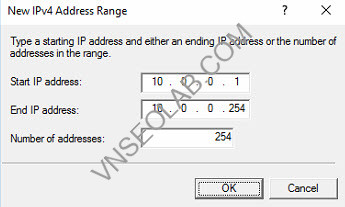

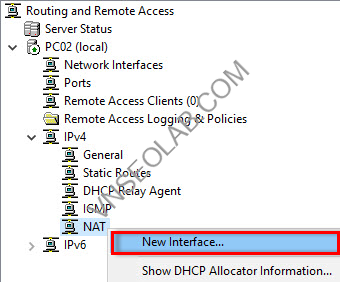

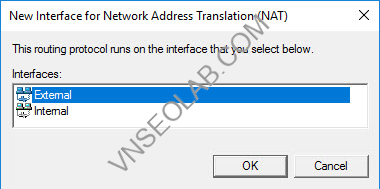

1. Cấu hình Routing and Remote Access

2. Tạo user để VPN Client kết nối vào VPN Server

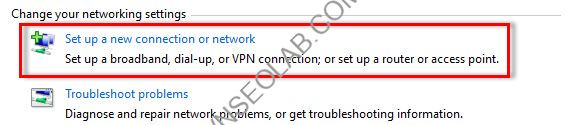

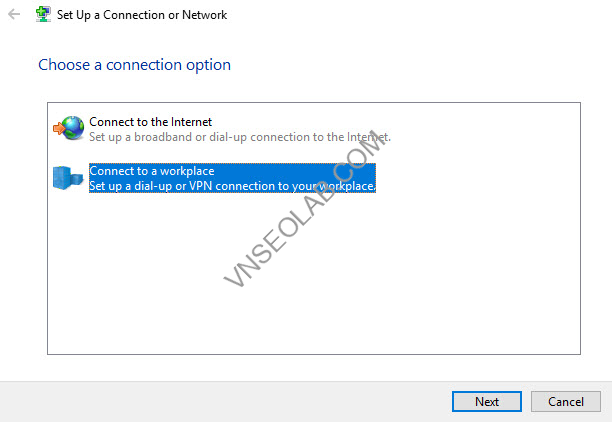

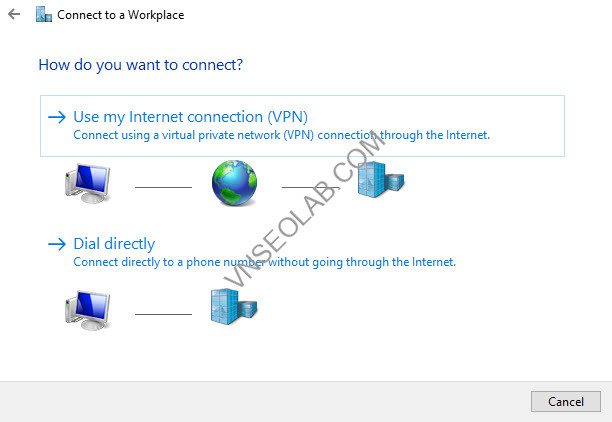

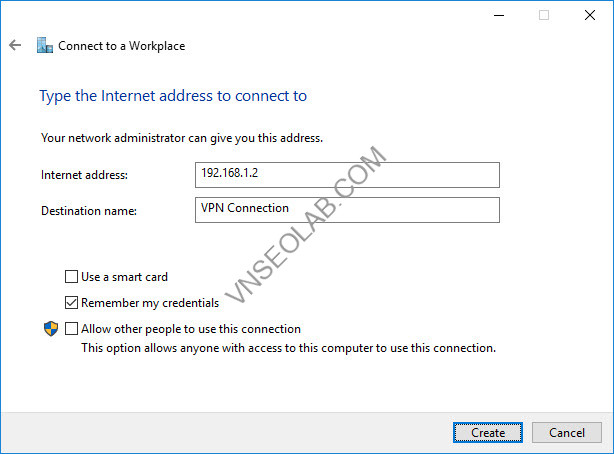

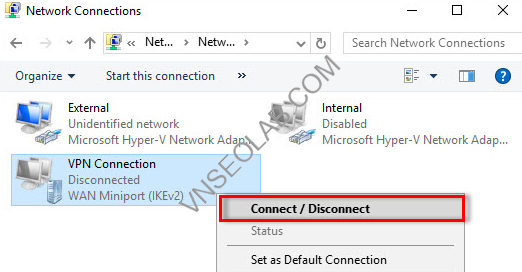

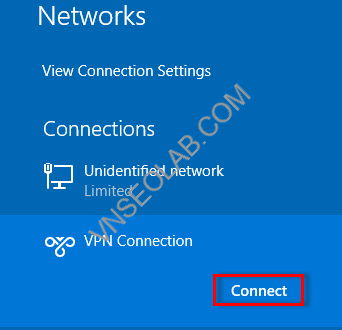

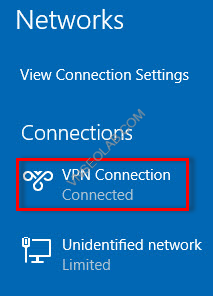

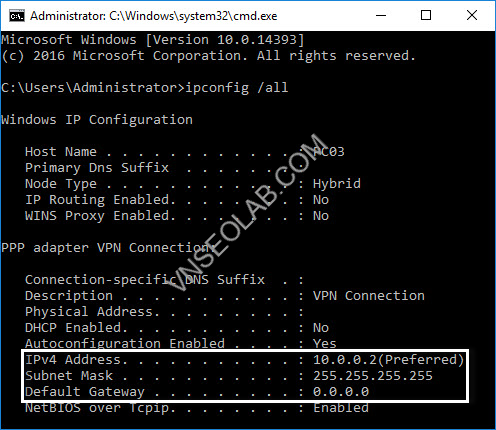

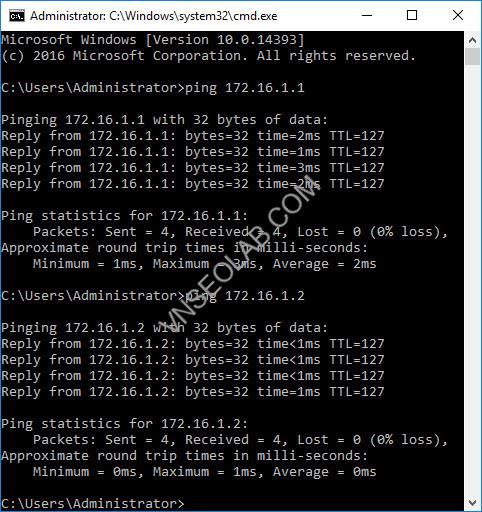

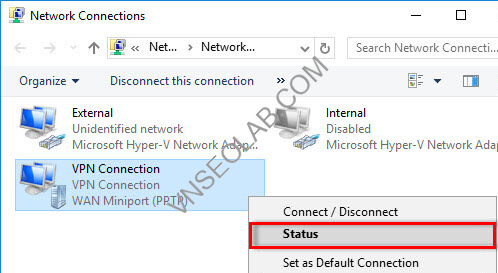

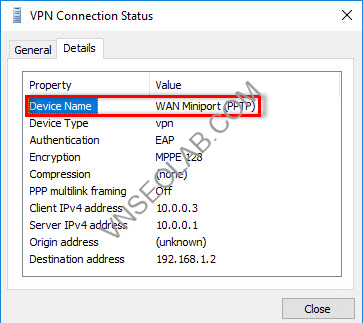

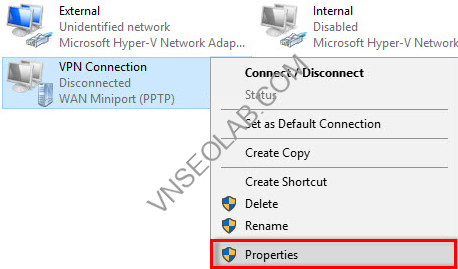

3. Cấu hình VPN Client bằng giao thức PPTP

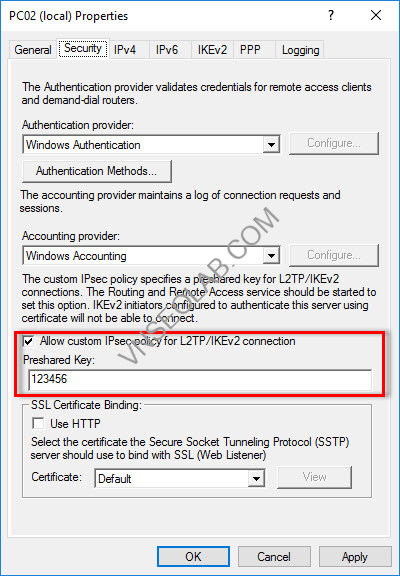

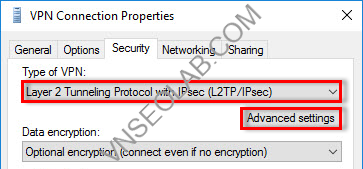

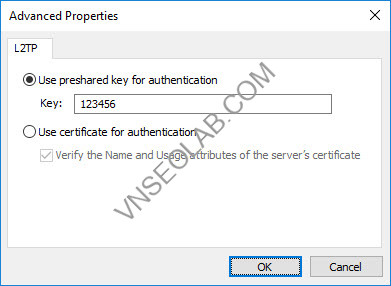

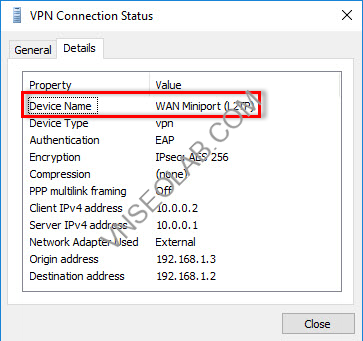

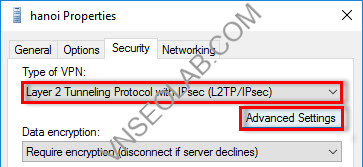

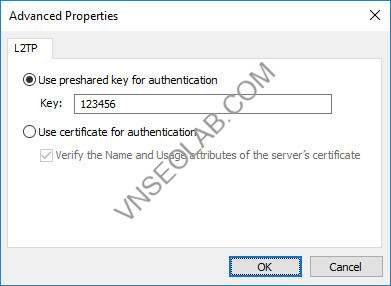

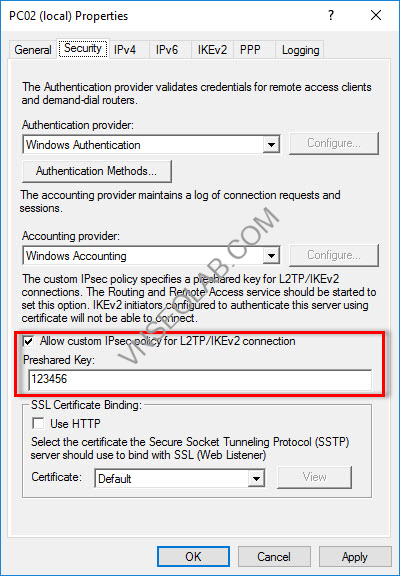

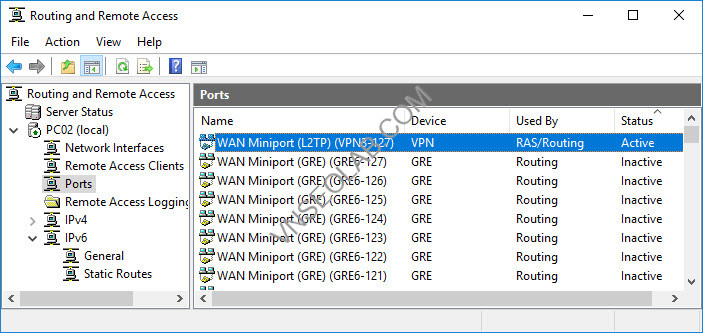

4. Cấu hình VPN Server bằng giao thức L2TP

A- CHUẨN BỊ

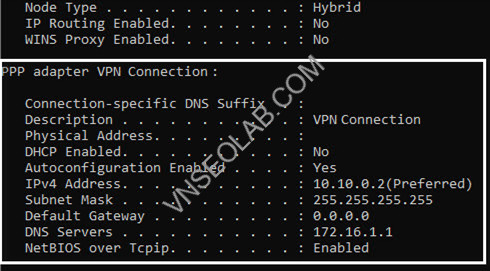

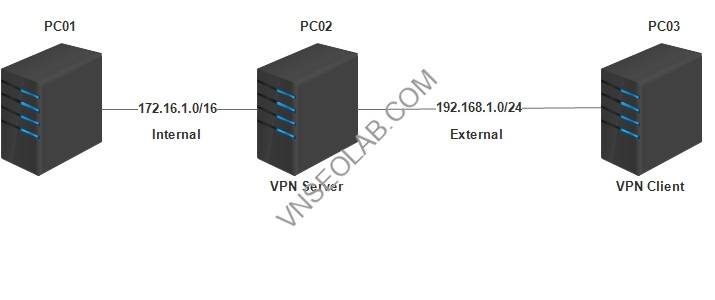

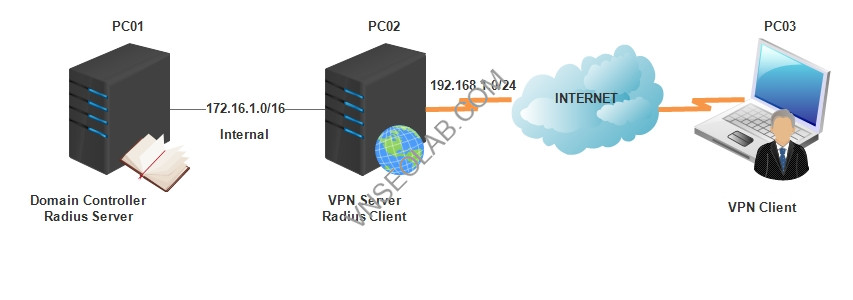

– Mô hình bài lab bao gồm 3 máy Windows Server 201 Data Center

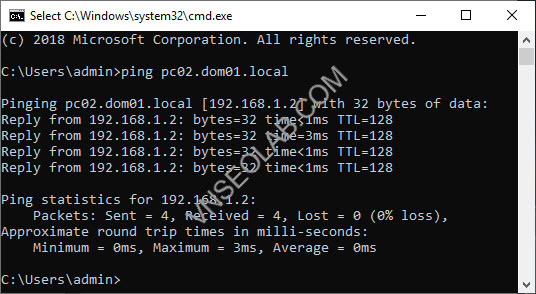

– Đặt IP cho các máy theo bảng sau:

| INTERFACE | PC01 | PC02 | PC03 | |

INTERNAL |

IP Address | 172.16.1.1 | 172.16.1.2 | DISABLED |

| Subnet Mask | 255.255.0.0 | 255.255.0.0 | ||

| Default GW | 172.16.1.2 | Bỏ trắng | ||

| DNS | Bỏ trắng | Bỏ trắng | ||

EXTERNAL |

IP Address | DISABLED |

192.168.1.2 | 192.168.1.3 |

| Subnet Mask | 255.255.255.0 | 255.255.255.0 | ||

| Default GW | Bỏ trắng | Bỏ trắng | ||

| DNS | Bỏ trắng | Bỏ trắng | ||

– Tắt Firewall trên cả 3 máy

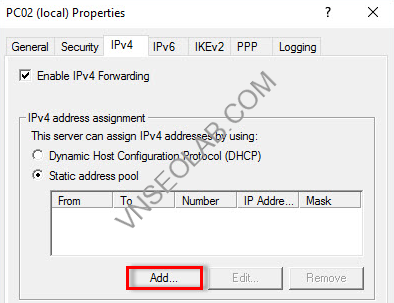

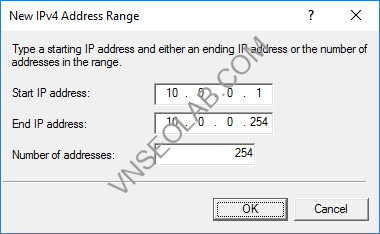

– PC02: Cài đặt Role Routing and Remote Access

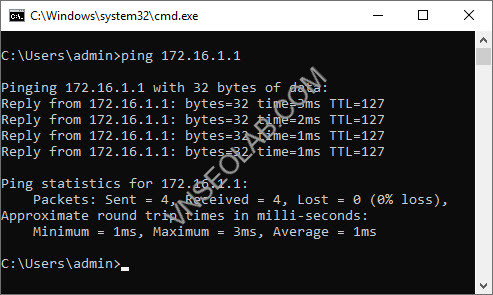

B- THỰC HIỆN VPN CLIENT TO GATEWAY

PHẦN 2: VPN GATEWAY TO GATEWAY

VPN gateway to gateway (hay còn gọi là VPN Site to Site) cho phép thiết lập kết nối giữa 2 hay nhiều nhánh mạng ở xa lại với nhau. Giả sử Công ty của bạn có nhiều văn phòng làm việc ở nhiều đia phương khác nhau, Bạn có thể dùng VPN gateway to gateway kết nối các mạng văn phòng chi nhánh với văn phòng trung tâm.

CÁC BƯỚC TRIỂN KHAI:

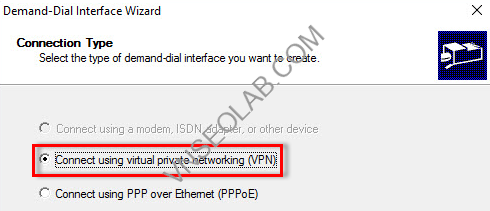

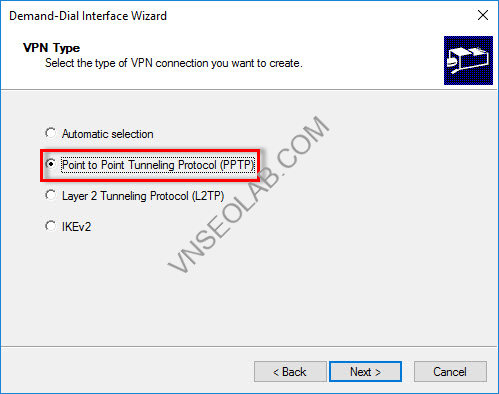

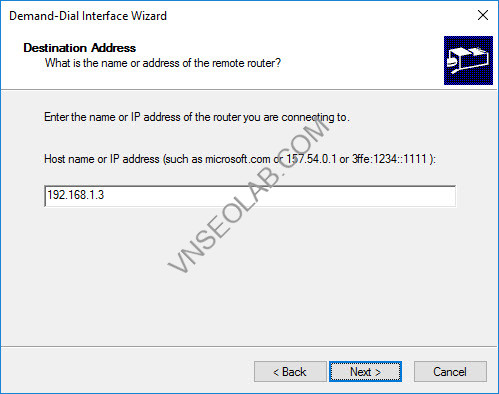

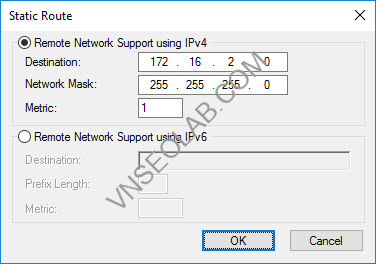

1. Cấu hình VPN Server dùng giao thức PPTP

2. Cấu hình VPN Server dùng giao thức L2TP

A- CHUẨN BỊ

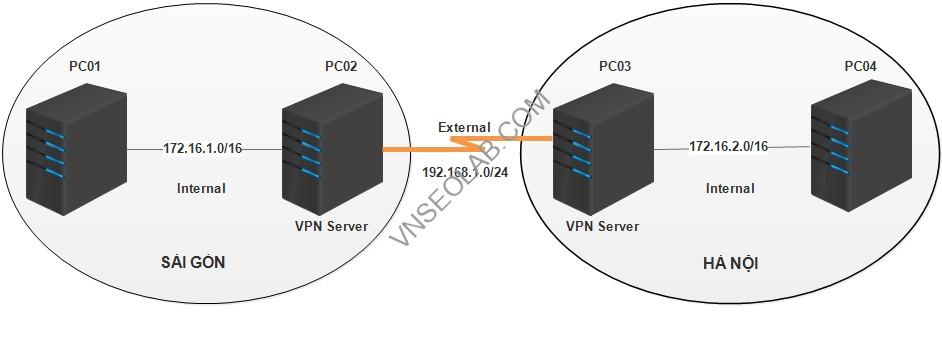

– Mô hình bài lab bao gồm 4 máy Windows Server 2019/2022 Data Center

– Đặt IP theo bảng sau:

| INTERFACE | PC01 | PC02 | PC03 | PC04 | |

| INTERNAL | IP Address | 172.16.1.1 | 172.16.1.2 | 172.16.2.3 | 172.16.2.4 |

| SM | 255.255.0.0 | 255.255.0.0 | 255.255.0.0 | 255.255.0.0 | |

| Default GW | 172.16.1.2 | Bỏ trắng | Bỏ trắng | 172.16.2.3 | |

| DNS | Bỏ trắng | Bỏ trắng | Bỏ trắng | Bỏ trắng | |

EXTERNAL |

IP Address | DISABLED | 192.168.1.2 | 192.168.1.3 | DISABLED |

| SM | 255.255.255.0 | 255.255.255.0 | |||

| Default GW | Bỏ trắng | Bỏ trắng | |||

| DNS | Bỏ trắng | Bỏ trắng | |||

– Tắt Firewall trên 4 máy

– PC02 và PC03: Cài đặt Role Routing and Remote Access

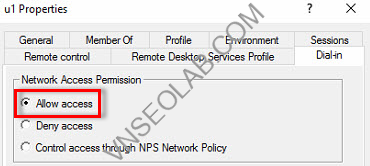

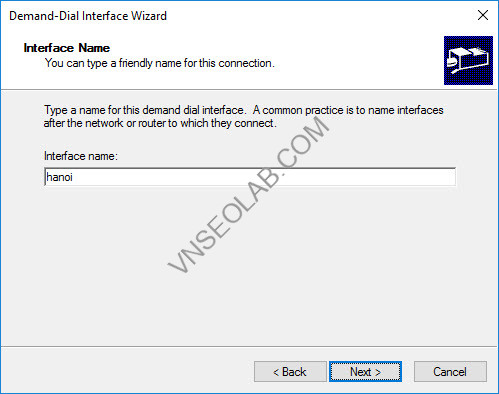

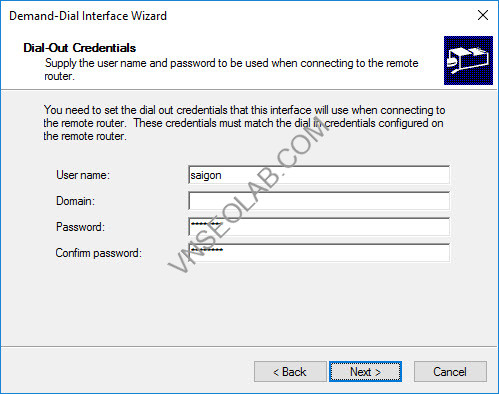

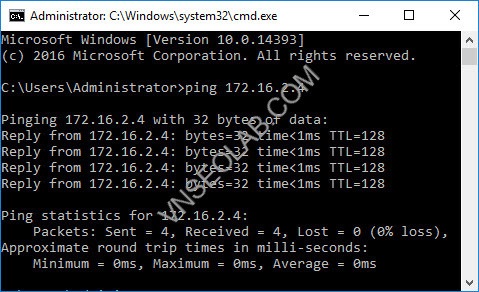

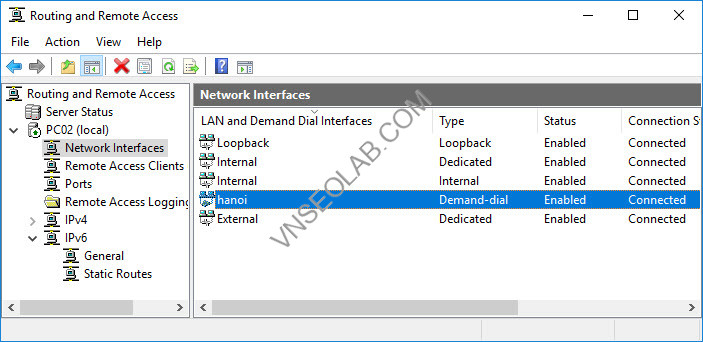

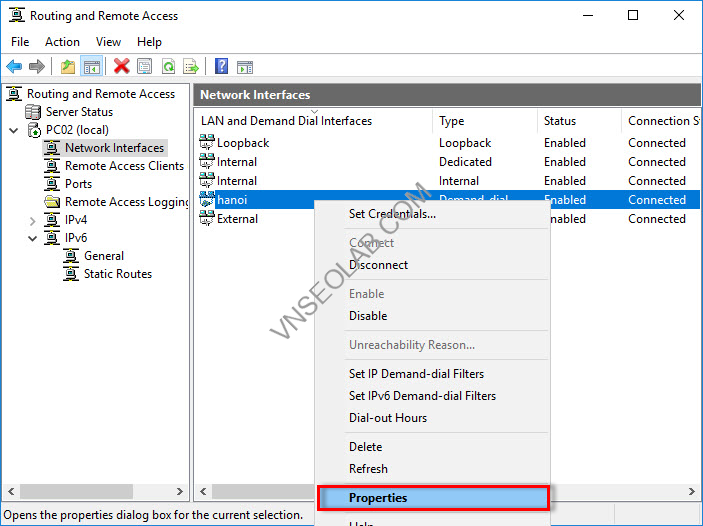

– Trên máy PC02, tạo user: hanoi, password: hanoi. Chuột phải vào user hanoi, chọn Properties. Qua tab Dial-in. Bên dưới mục Network Access Permission, chọn ô Allow Access và chọn OK

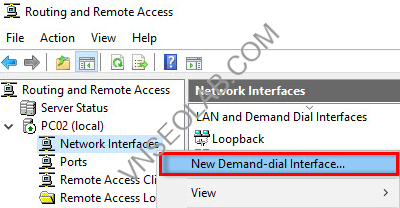

B- THỰC HIỆN VPN GATEWAY TO GATEWAY

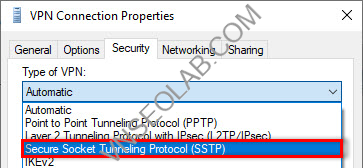

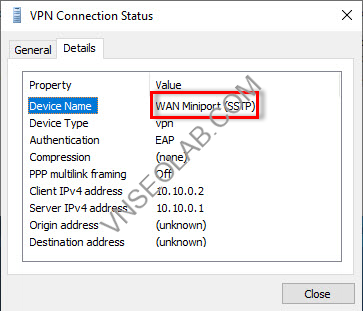

Phần 3. SECURE SOCKET TUNNELING PROTOCOL (SSTP) -VPN SSTP

Secure Socket Tunneling Protocol (SSTP) là giao thức phổ biến được sử dụng trong các kết nối Virtual Private Network (VPN).

Giao thức này do phát triển bởi Microsoft nên nó phổ biến trong môi trường Windows.

Microsoft đã phát triển công nghệ SSTP để thay thế các tùy chọn PPTP hoặc L2TP/IPSec hiện có trong Windows.

SSTP được sử dụng cho các kết nối an toàn và công nghệ đằng sau nó là cơ chế bắt tay SSL/TLS sử dụng port 443.

CÁC BƯỚC TRIỂN KHAI:

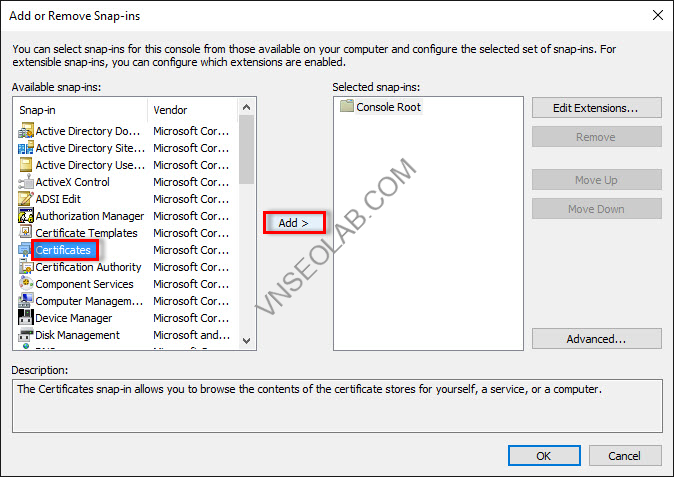

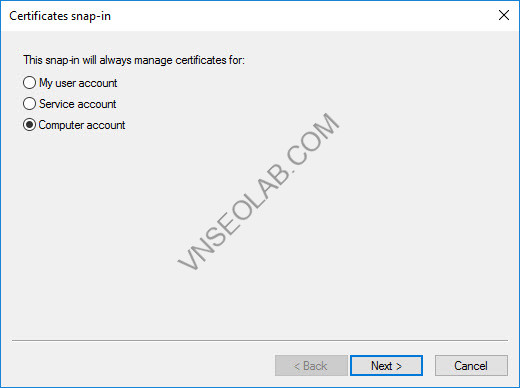

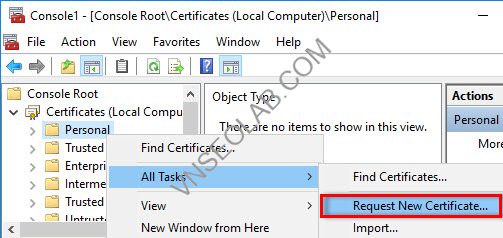

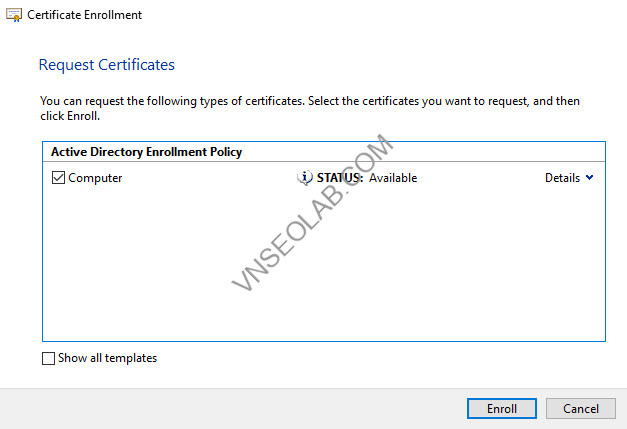

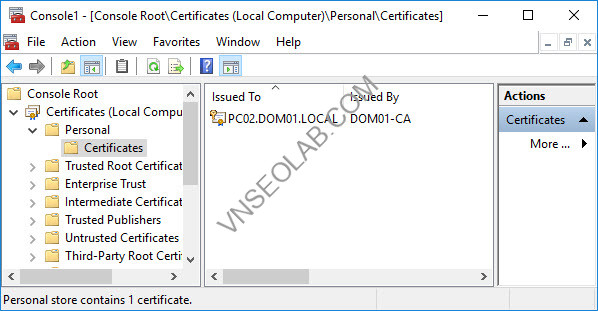

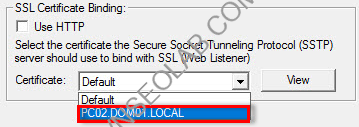

1. Xin SSTP Certificate cho VPN Server

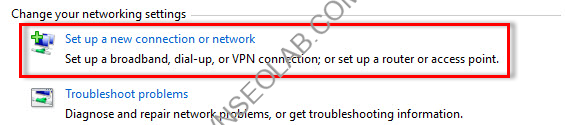

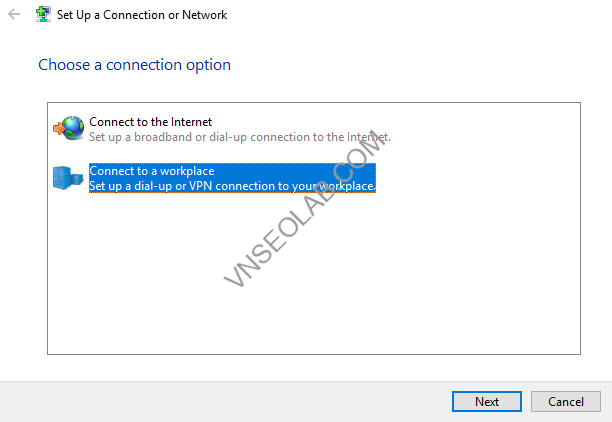

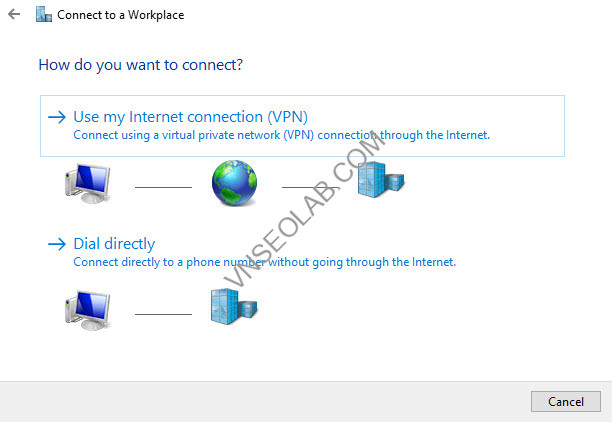

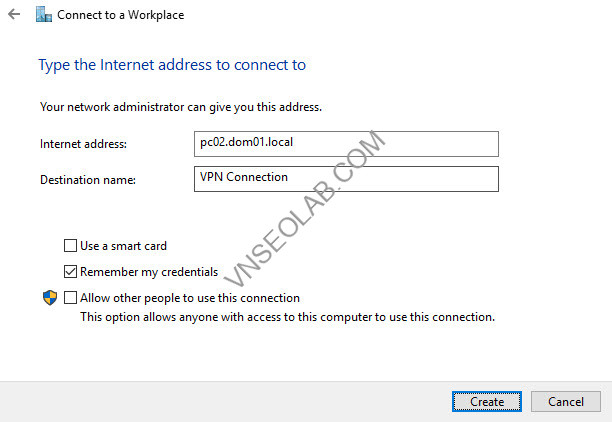

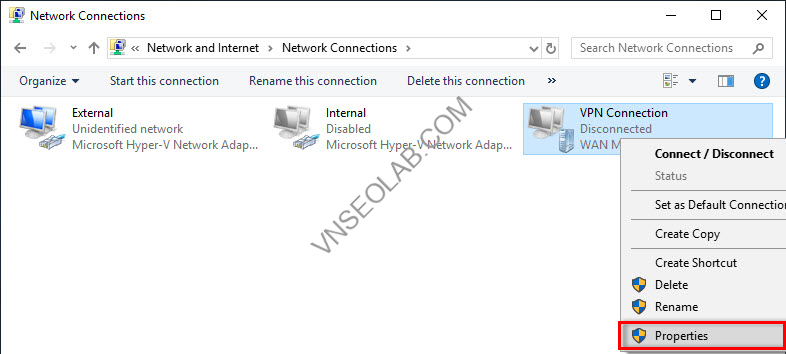

2. Cấu hình VPN Client-to-Gateway

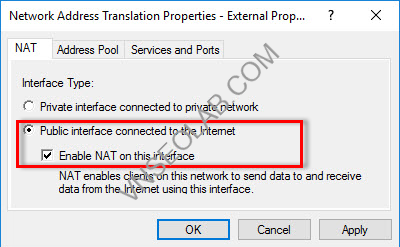

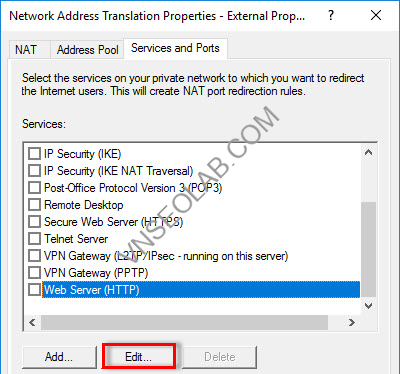

3. Cấu hình NAT Inbound

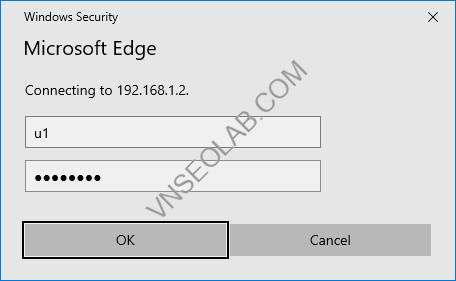

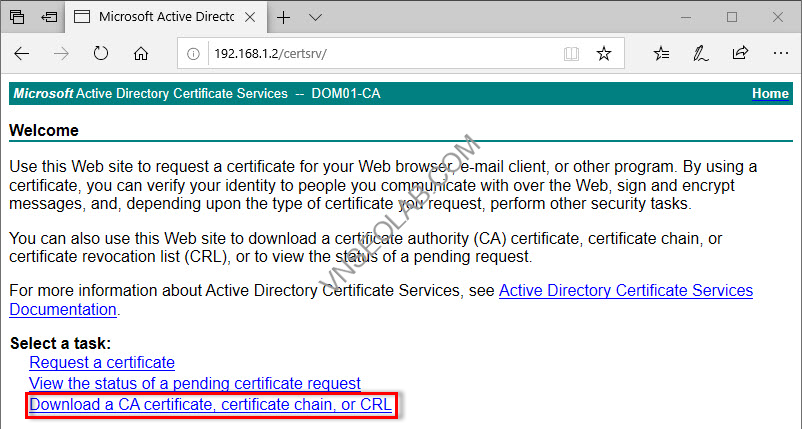

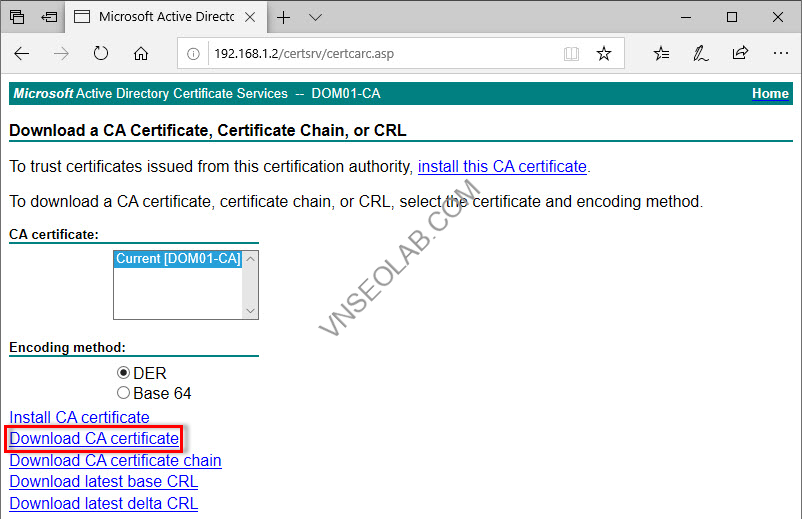

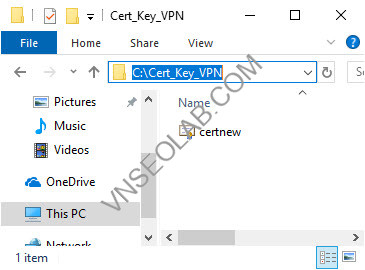

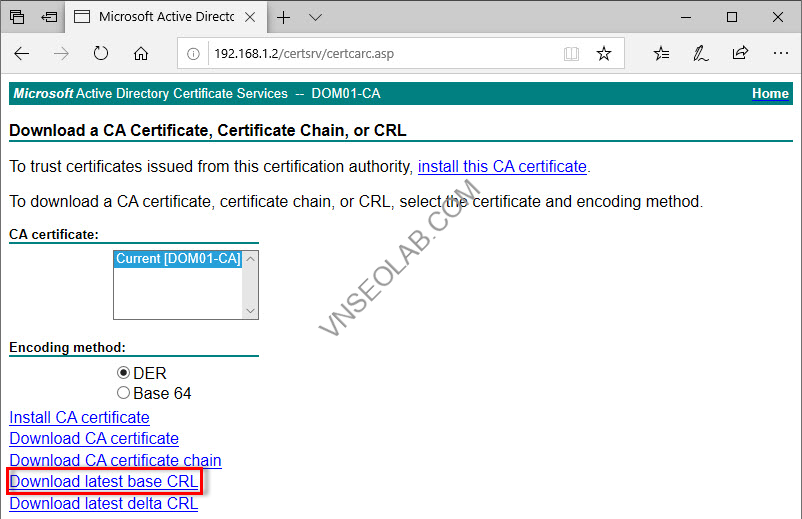

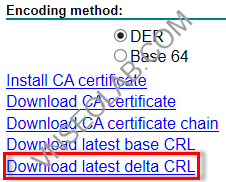

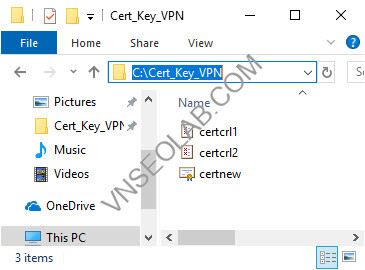

4. Download CA Certificate

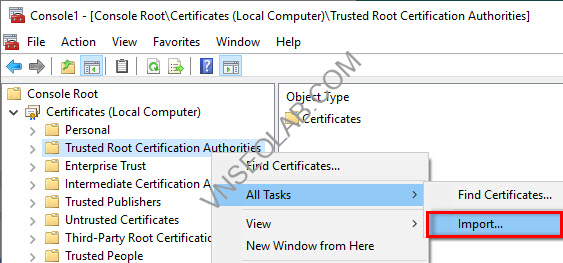

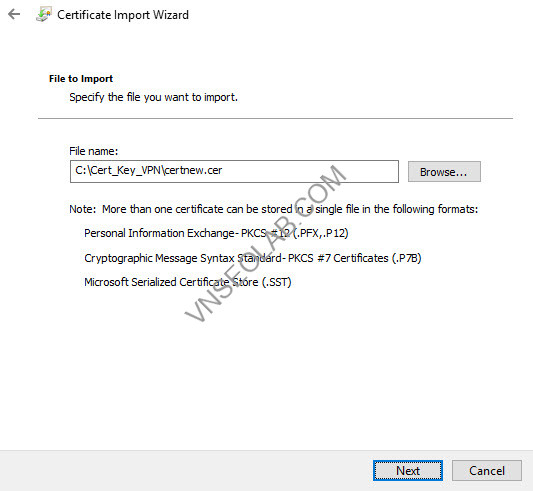

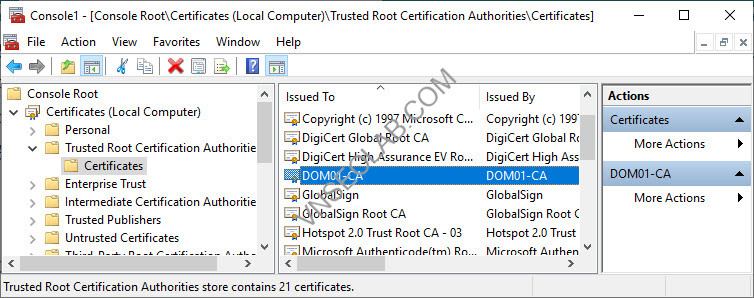

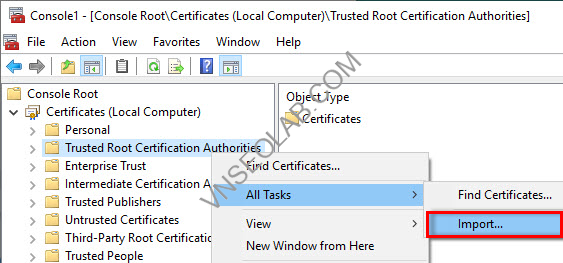

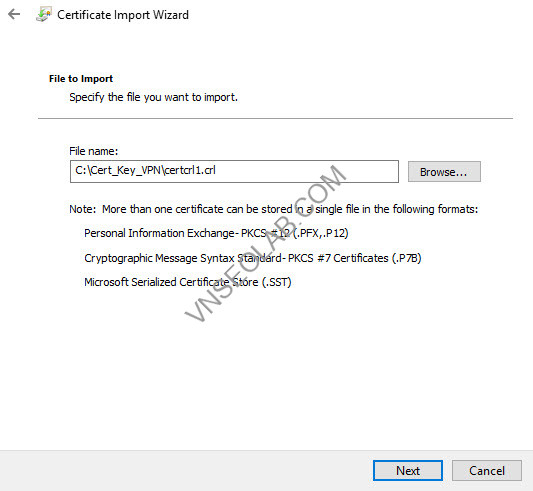

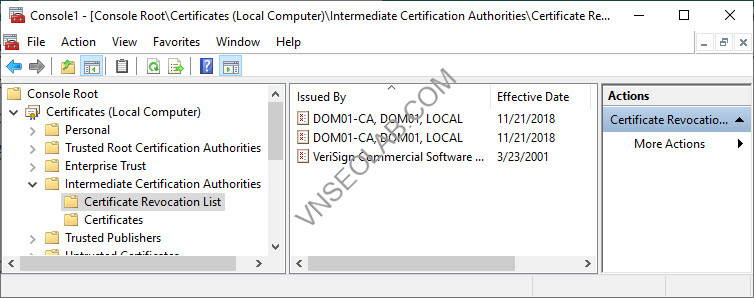

5. Cấu hình Trusted Root CA trên VPN Client

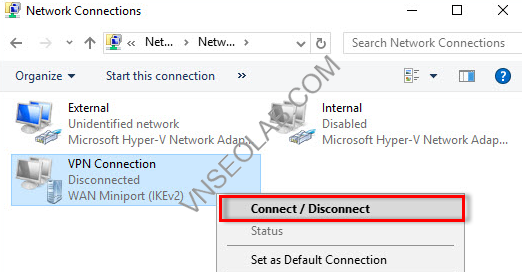

6. Tạo VPN Connection và kiểm tra kết nối

A- CHUẨN BỊ

– Mô hình bài lab bao gồm 3 máy:

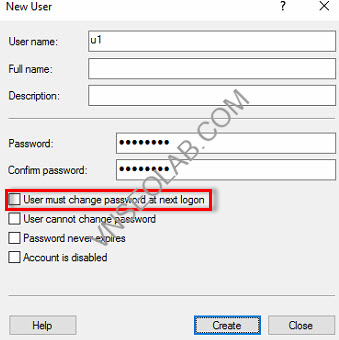

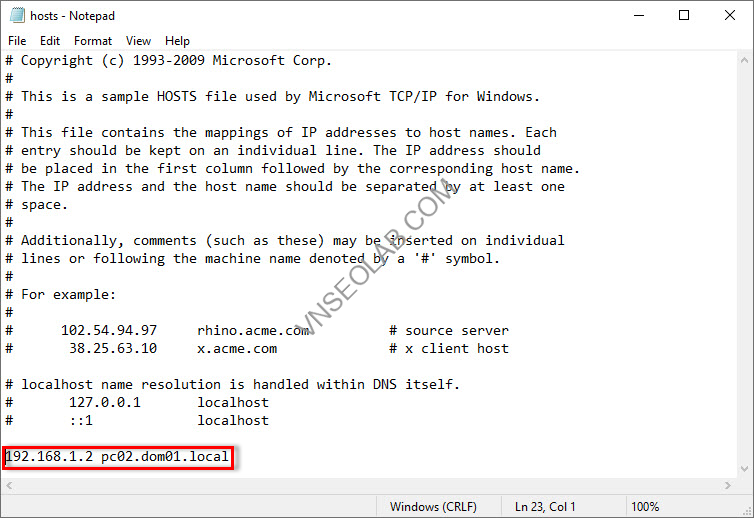

+ PC01: Windows Server 2019/2022 Data Center DC (Domain: DOM01.LOCAL). Tạo OU VPN và tạo user u1 nằm trong OU này, cấp quyền Allow Access. Cài đặt Enterprise CA (CA Name: DOM01-CA). Sau khi cấu hình CA Server, restart máy PC02 để máy này tự động Trust CA Server trên PC01.

+ PC02: Domain member chạy Windows Server 2019/2022 Data Center. Cài đặt Routing and Remote Access

+ PC03: Windows 10/11 Professional

– Cấu hình IP theo bảng sau:

| INTERFACE | PC01 | PC02 | PC03 | |

INTERNAL |

IP Address | 172.16.1.1 | 172.16.1.2 | DISABLED |

| SM | 255.255.0.0 | 255.255.0.0 | ||

| Default GW | 172.16.1.2 | Bỏ trắng | ||

| DNS | 172.16.1.1 | 172.16.1.1 | ||

EXTERNAL |

IP Address | DISABLED |

192.168.1.2 | 192.168.1.3 |

| SM | 255.255.255.0 | 255.255.255.0 | ||

| Default GW | Bỏ trắng | Bỏ trắng | ||

| DNS | Bỏ trắng | Bỏ trắng | ||

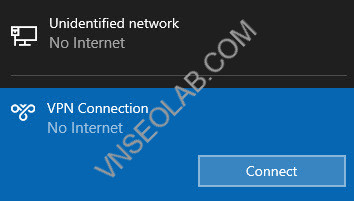

B- THỰC HIỆN VPN SSTP

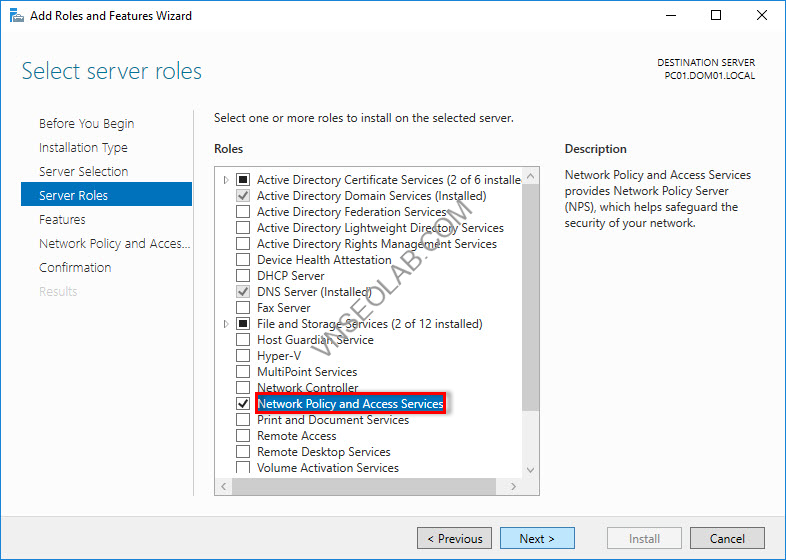

PHẦN 4 : VPN With RADIUS

RADIUS Server không chỉ xác thực người dùng dựa trên tusername và password mà còn ủy quyền dựa trên chính sách đã định cấu hình trên RADIUS Server.

Phần này bạn sẽ cấu hình VPN client to site chứng thực qua RADIUS Server

CÁC BƯỚC TRIỂN KHAI:

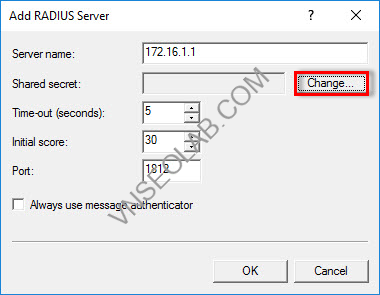

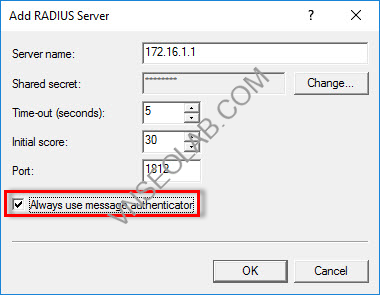

1. Cài đặt và cấu hình Radius Server

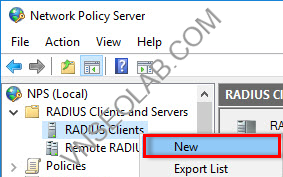

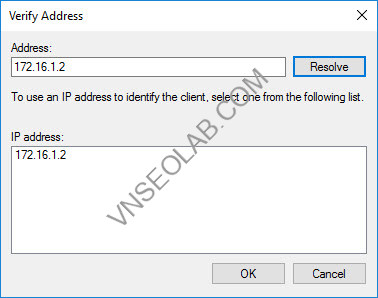

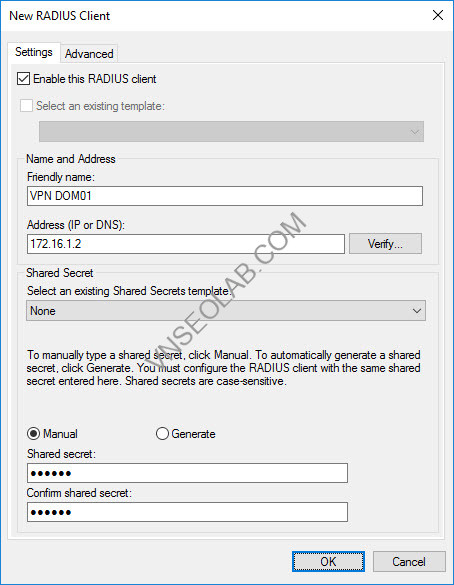

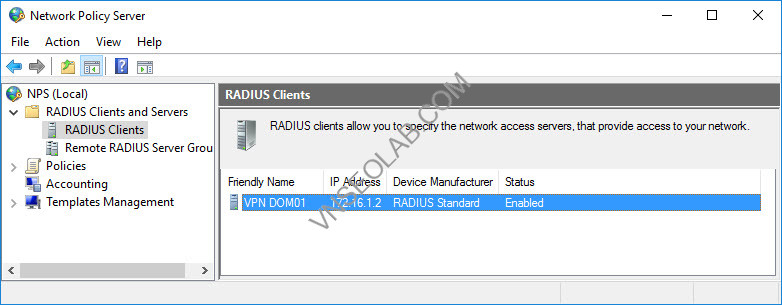

2. Tạo Radius Client

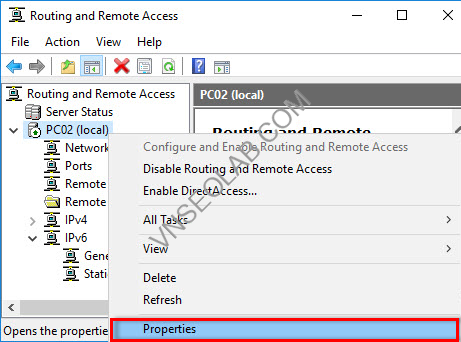

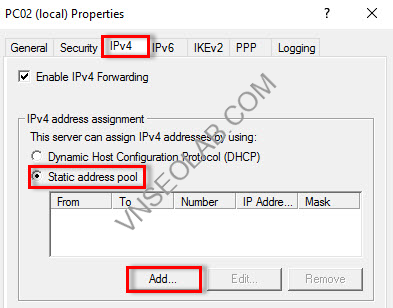

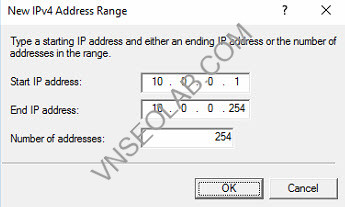

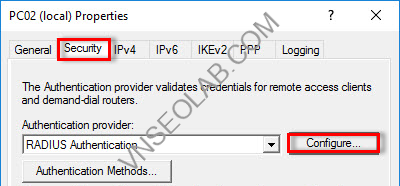

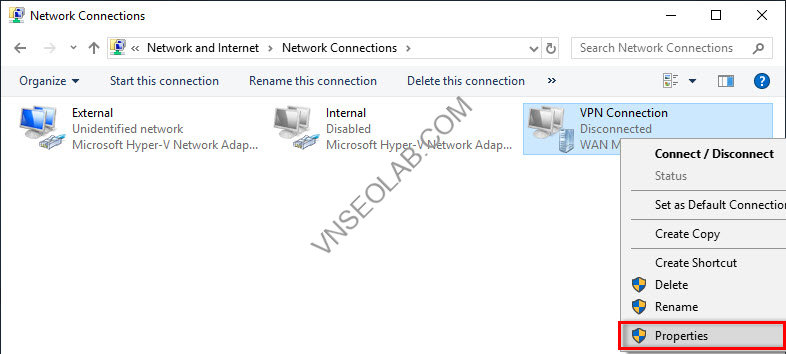

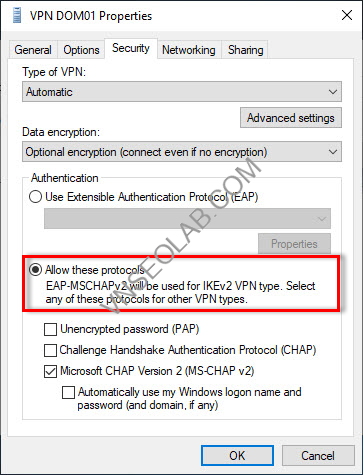

3. Cấu hình Radius Client

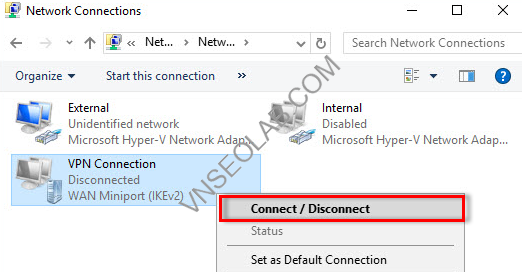

4. Kiểm tra kết nối

A- CHUẨN BỊ

– Hoàn thành phần 3: VPN SSTP

– PC02 disjoin domain trở về workgroup, Disable Routing and Remote Access

– PC03 không thể kết nối VPN bằng user U1

B- THỰC HIỆN VPN With RADIUS

Hoàn Tất Bài Lab