AD CS là một công nghệ nhận dạng trong Windows Server cho phép bạn triển khai PKI, bạn có thể dễ dàng cấp và quản lý certificates đáp ứng yêu cầu của tổ chức của bạn.

Để sử dụng certificates trong môi trường Active Directory Domain Services (AD DS), bạn phải sử dụng certificates do bên ngoài cung cấp hoặc triển khai và đặt cấu hình ít nhất một CA.

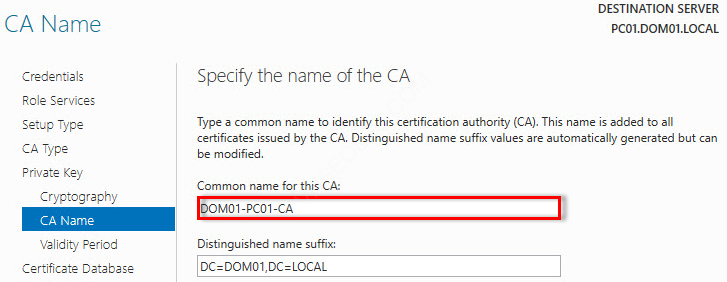

CA đầu tiên bạn triển khai gọi là Root CA. Sau khi cài đặt Root CA, bạn có thể cài đặt subordinate CA để áp dụng các chính sách và cấp certificates. Bạn cũng có thể sử dụng file CAPolicy.inf để tự động cài đặt Root CA và cung cấp các hình bổ sung không có sẵn khi các cài đặt trên GUI tiêu chuẩn.

Trong bài học này, bạn sẽ tìm hiểu về cách triển khai CA trong môi trường Windows Server 2019/2022.

INTERNET INFORMATION SERVICES (IIS) – SECURE SOCKET LAYER (SSL) – KEY RECOVERY AGENT

CÁC BƯỚC TRIỂN KHAI

Phần 1: IIS

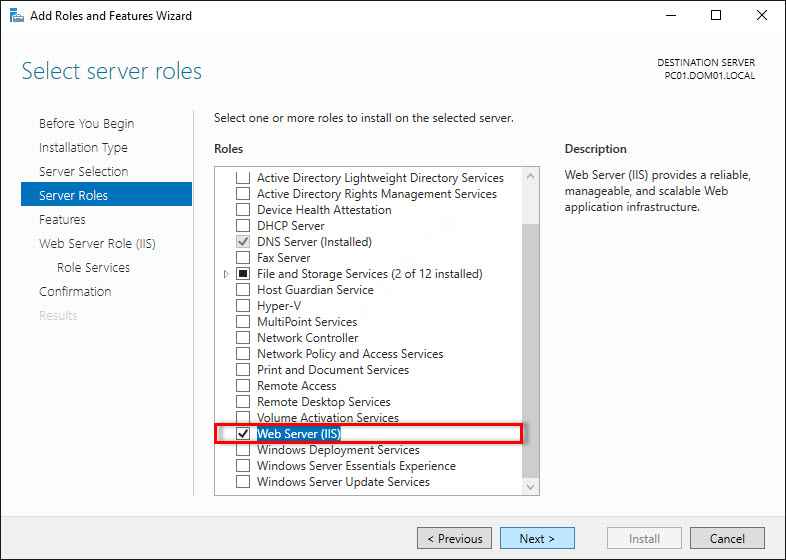

1. Cài đặt Web Server IIS

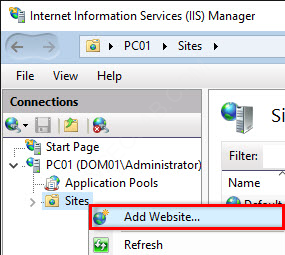

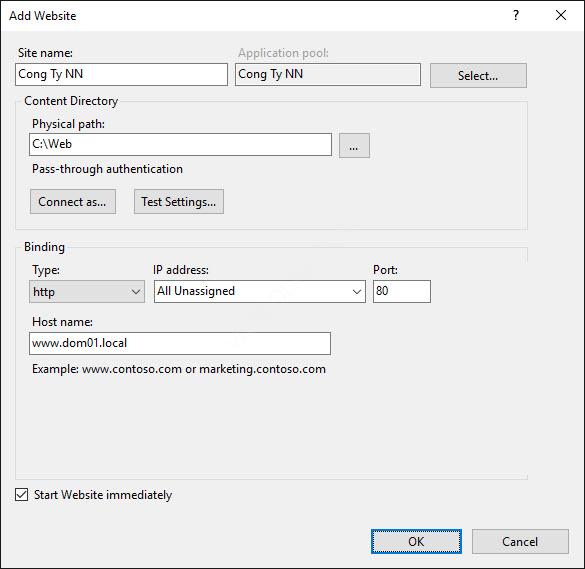

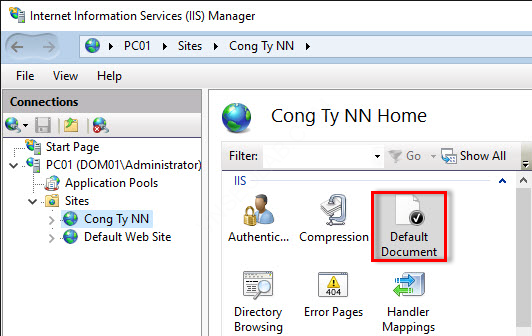

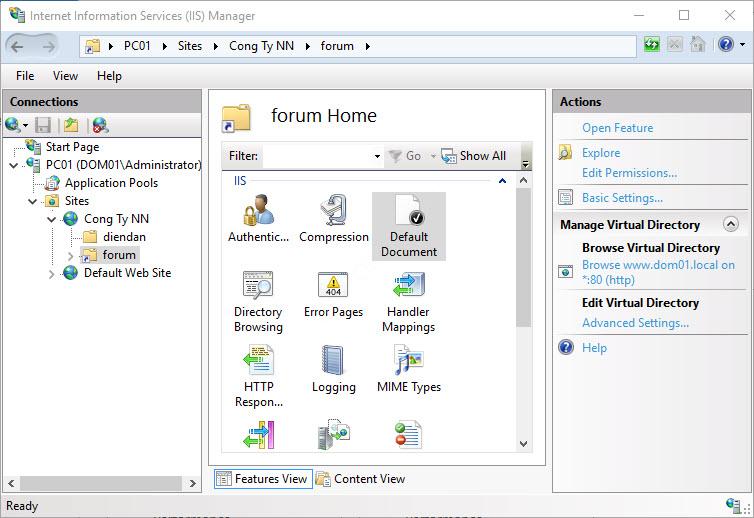

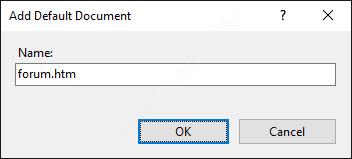

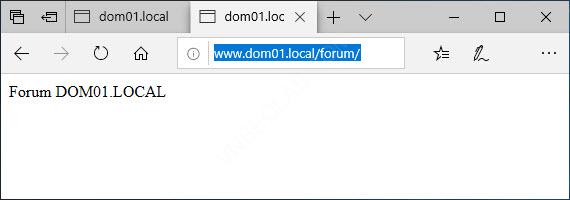

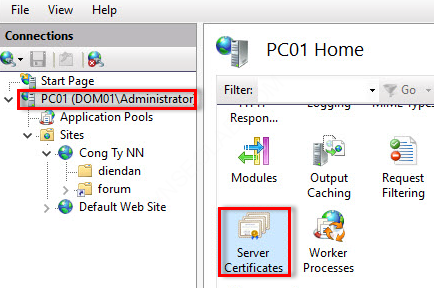

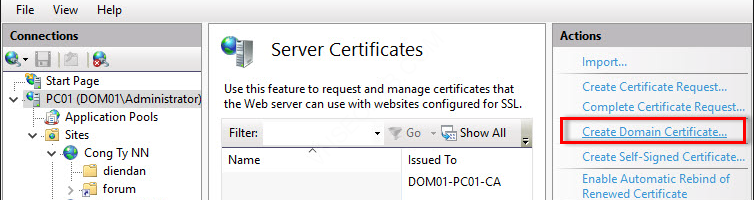

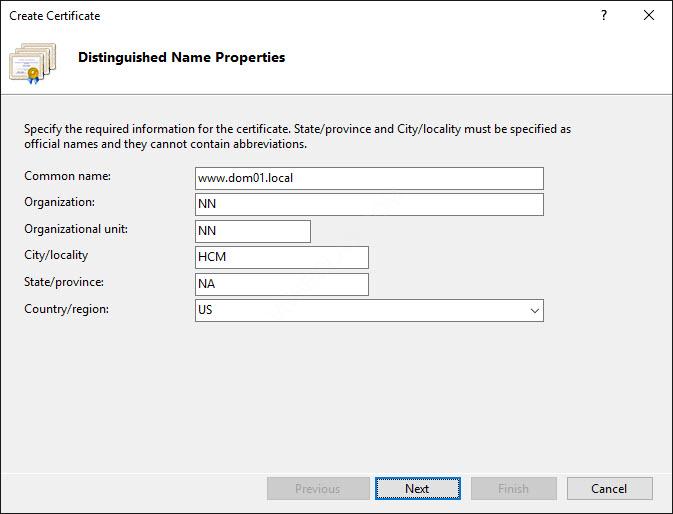

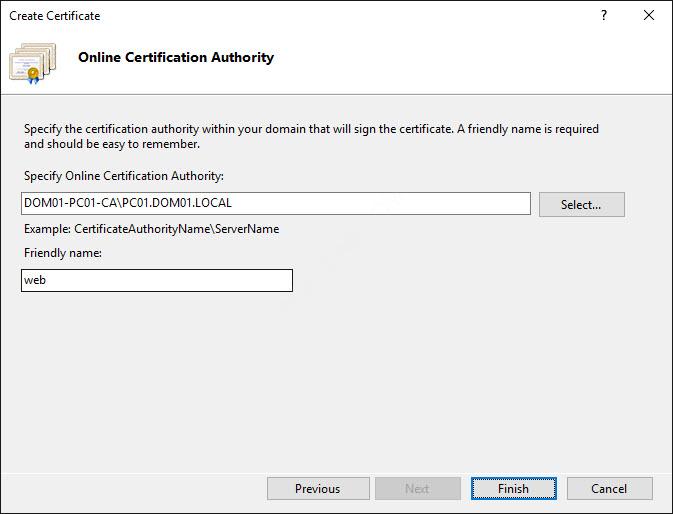

2. Cấu hình Web Server IIS

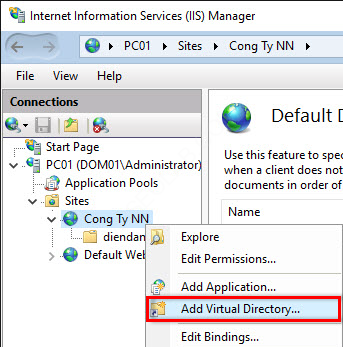

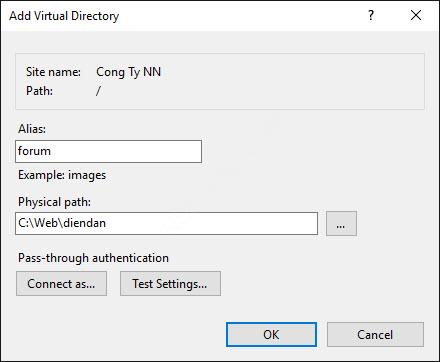

3. Virtual Directory

Phần 2: SSL

4. Cài đặt Enterprise CA

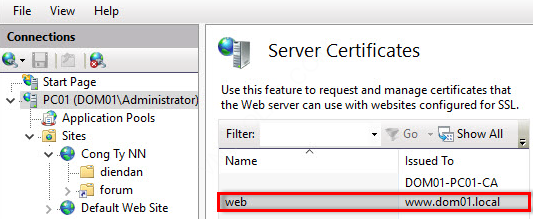

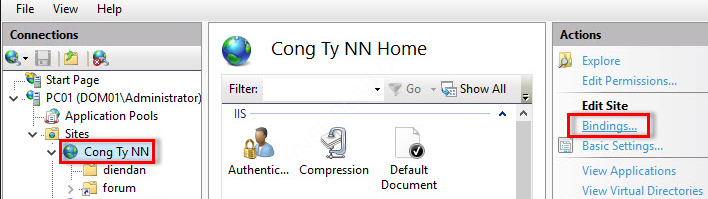

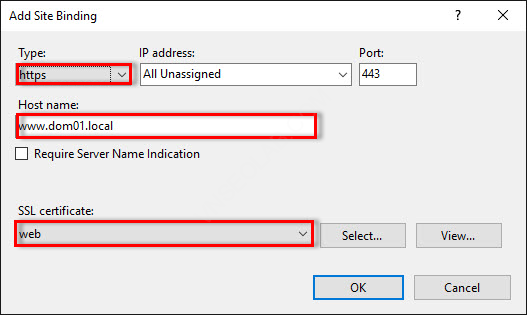

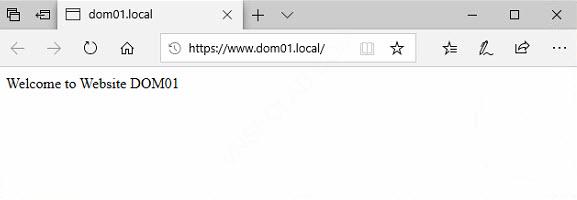

5. Cấu hình SSL cho Website

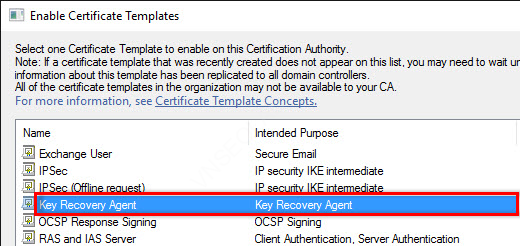

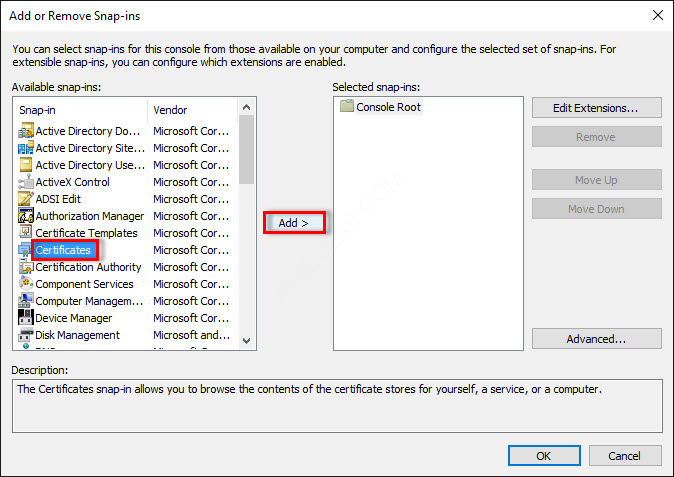

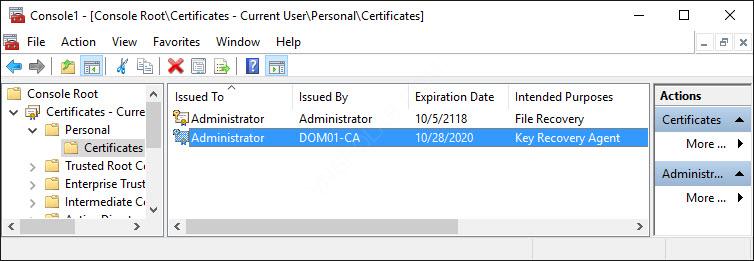

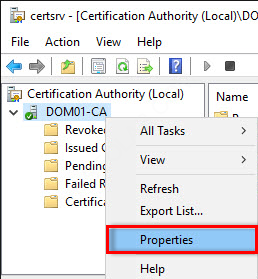

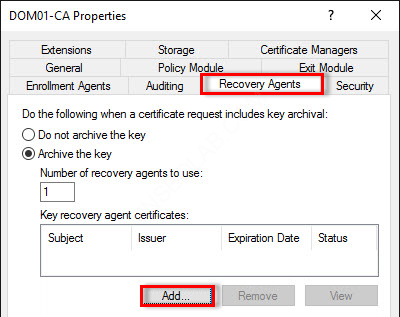

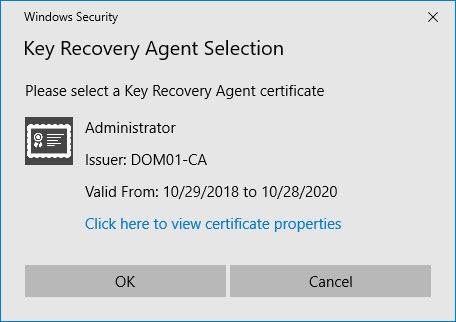

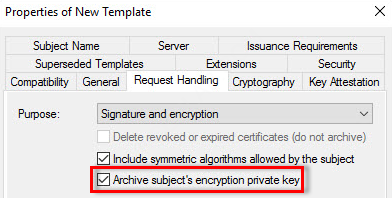

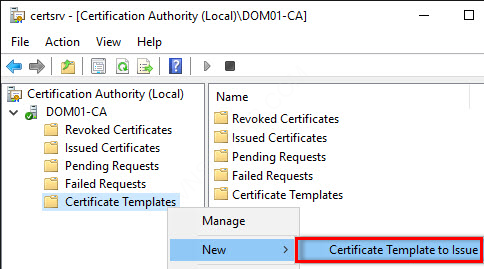

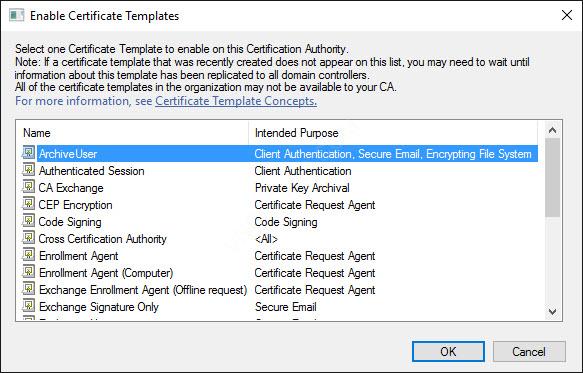

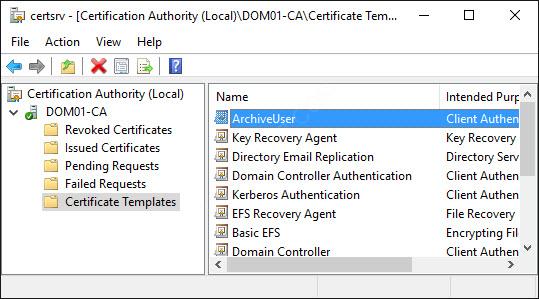

Phần 3: CA Templates – key Recovery Agent

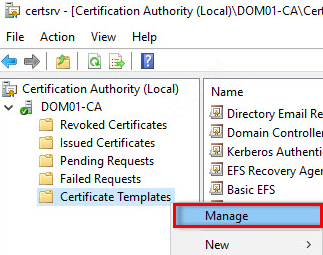

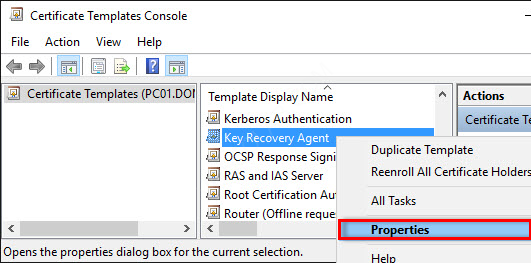

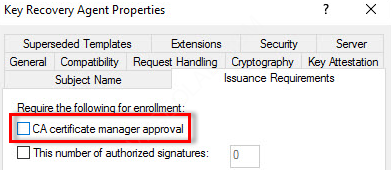

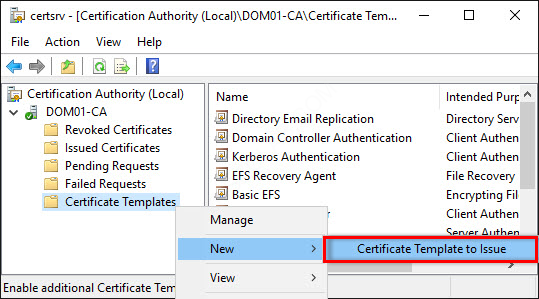

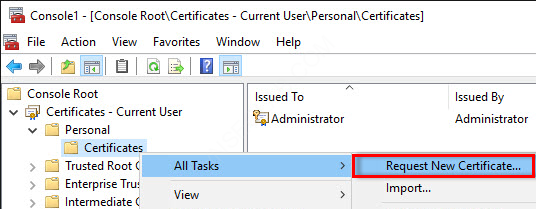

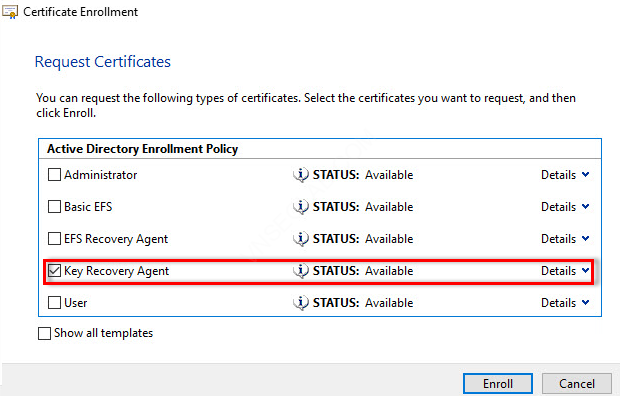

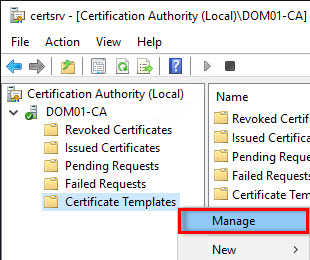

6. Tạo và cấp phát Key Recovery Agent

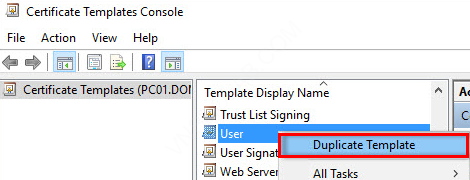

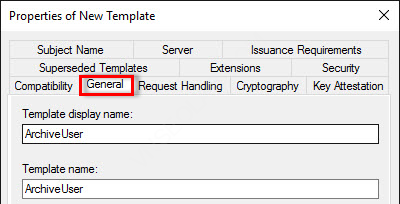

7. Tạo và cấp phát Archive User

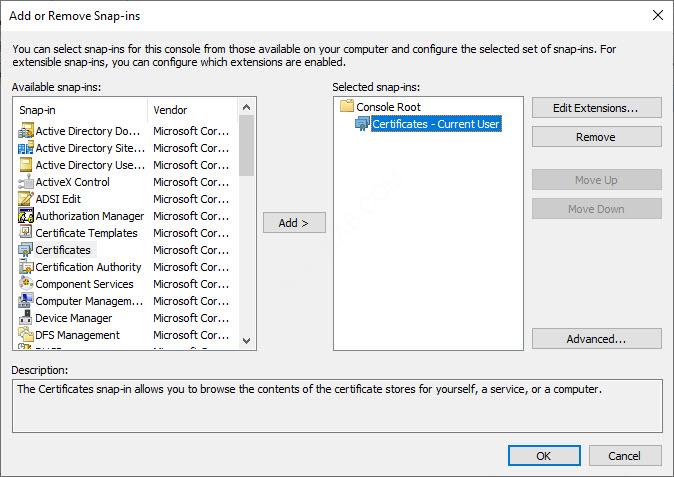

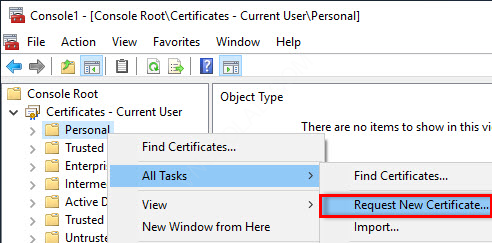

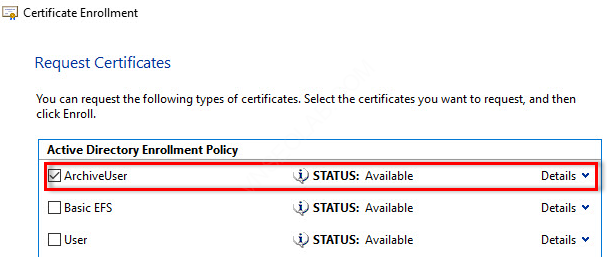

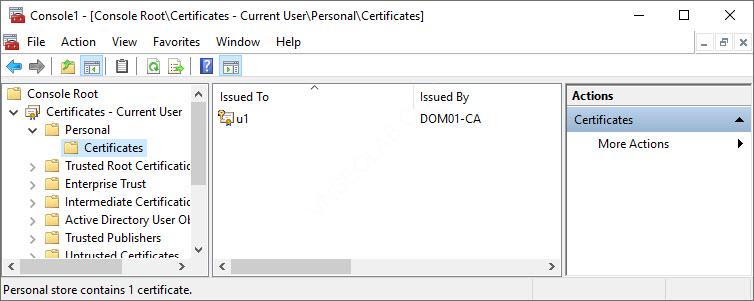

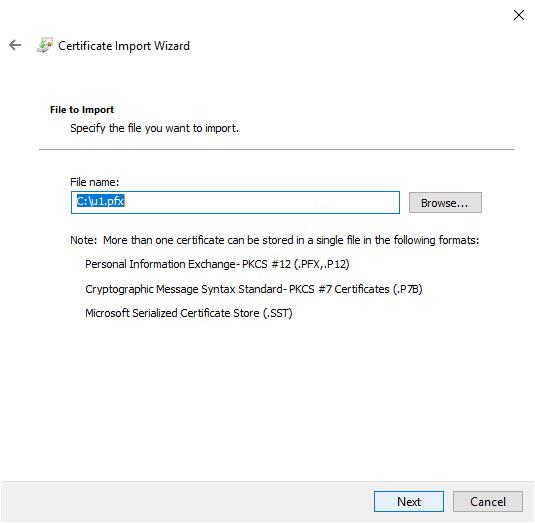

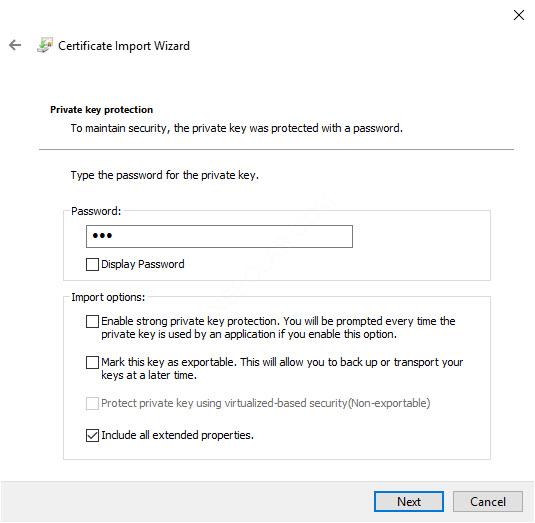

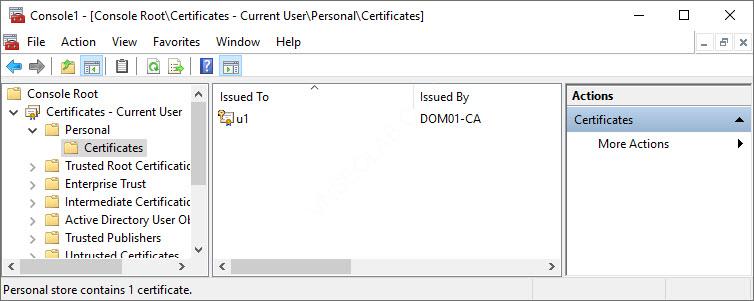

8. User xin Certificate

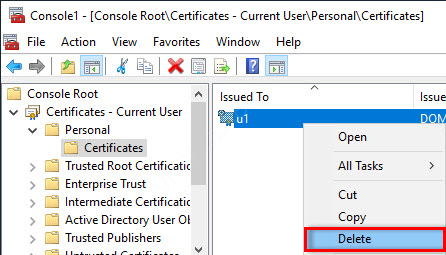

9. Giả lập user bị mất certificate.

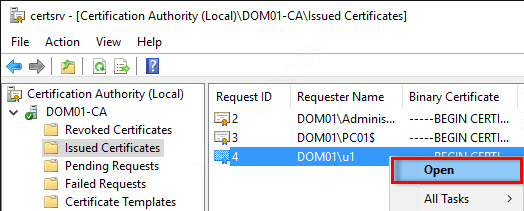

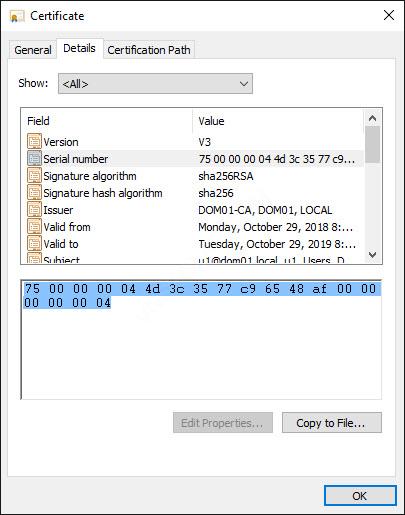

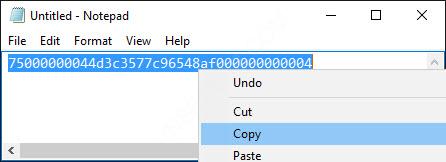

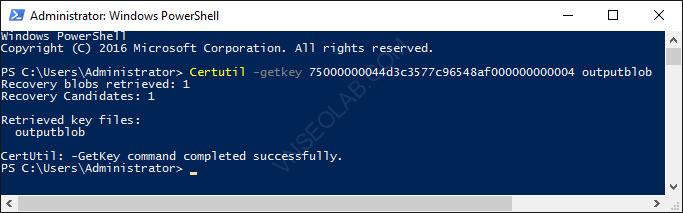

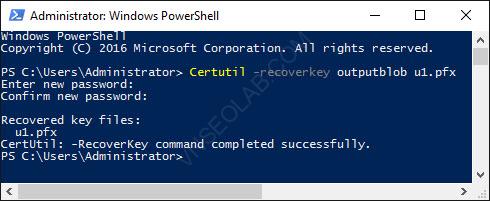

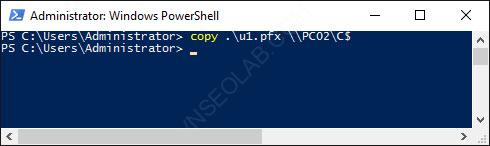

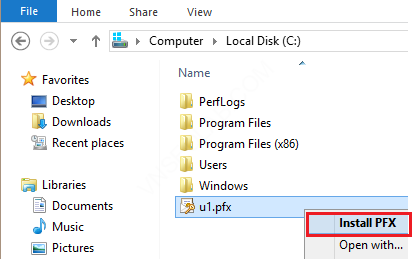

10. Admin khôi phục certificate cho user

A- CHUẨN BỊ

Mô hình bài lab bao gồm 02 máy:

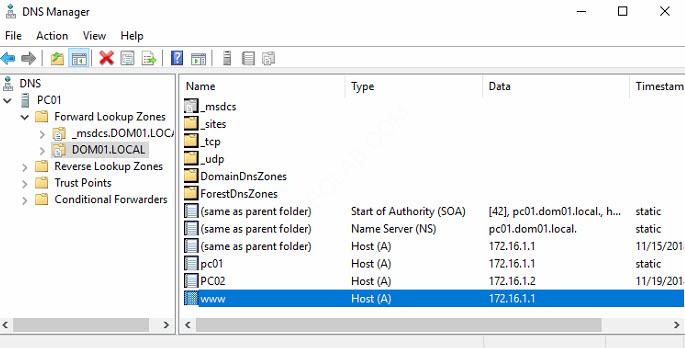

– PC01: Windows Server 2019/2022 Data Center DC (domain DOM01.LOCAL)

– PC02: Windows 10 Professional đã join domain

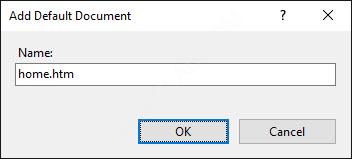

– PC01 tạo thư mục C:\Web\home.htm và C:\Web\diendan\forum.htm

B- THỰC HIỆN INTERNET INFORMATION SERVICES (IIS) – SECURE SOCKET LAYER (SSL) – KEY RECOVERY AGENT

Hoàn Tất Bài Lab