READ-ONLY DOMAIN CONTROLLER & SITES

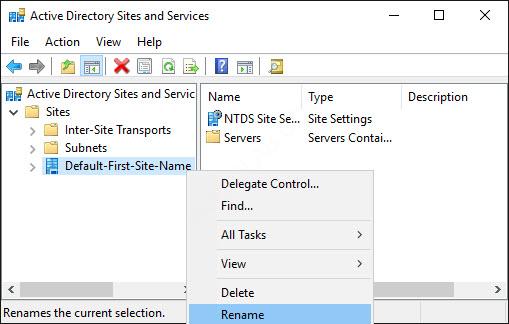

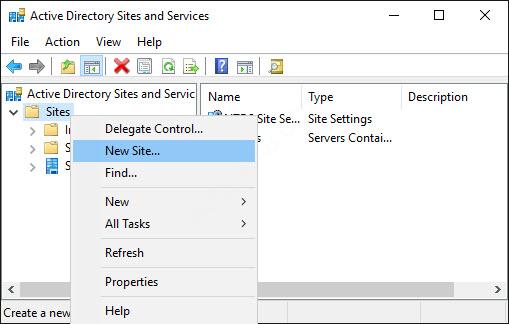

Khi bạn cài đặt AD DS, một site mặc định có tên Default-First-Site-Name sẽ được tạo. Tất cả các máy tính, bao gồm cả domain controller, sẽ được thêm tự động vào site mặc định cho đến khi bạn tạo các site mới.

Khi hệ thống có một site duy nhất, việc sao chép AD DS diễn ra tự động mà không cần quan tâm đến băng thông. Tuy nhiên, một số tổ chức có nhiều địa điểm được kết nối bằng đường truyền WAN. Bạn phải đảm bảo rằng AD DS replicate không ảnh hưởng tiêu cực đến việc sử dụng băng thông giữa các địa điểm. Bạn cũng có thể cần bản địa hóa các dịch vụ mạng đến một vị trí cụ thể.

Bạn có thể cho người dùng tại văn phòng chi nhánh xác thực với domain controller tại văn phòng địa phương của họ thay vì qua kết nối WAN tới domain controller tại văn phòng chính. Bạn có thể triển khai các AD DS site để quản lý băng thông qua các kết nối mạng chậm hoặc không đáng tin cậy và hỗ trợ bản địa hóa dịch vụ cho xác thực và nhiều dịch vụ nhận biết site khác trên mạng.

Một địa điểm (location) có thể có nhiều AD DS site hoặc AD DS site có thể trải rộng trên nhiều địa điểm.

Nếu bạn không triển khai domain controller trong văn phòng chi nhánh, bạn phải sử dụng liên kết WAN để chuyển hướng các hoạt động xác thực về site trung tâm. Khi người dùng lần đầu tiên cố gắng truy cập một dịch vụ cụ thể, người dùng yêu cầu xác thực dịch vụ từ domain controller. Người dùng thường kết nối với nhiều dịch vụ trong ngày làm việc nên hoạt động xác thực diễn ra thường xuyên. Việc xác thực dịch vụ hoạt động qua liên kết WAN giữa văn phòng chi nhánh và site trung tâm có thể dẫn đến kết quả chậm hoặc không đáng tin cậy và

hiệu suất thấp.

AD DS trong Windows Server 2008 và các phiên bản mới hơn hỗ trợ một loại domain controller mới, Read Only Domain Controller hay còn gọi là RODC, triển khai trong loại môi trường này.

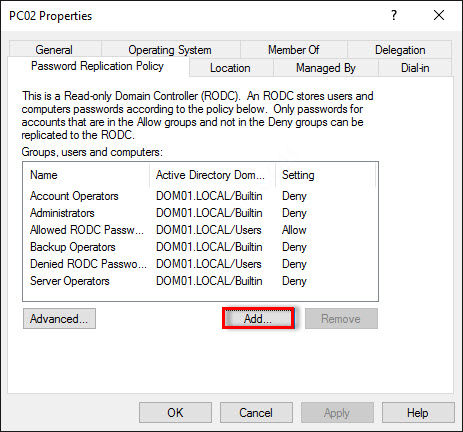

Nếu có thể sử dụng RODC . Bạn có thể sử dụng RODC làm domain controller ở những địa điểm không có nhân viên quản trị hệ thống hay có độ bảo mật kém, vì theo mặc định, RODC không lưu trữ các thông tin bí mật như mật khẩu tài khoản.

Hoàn tất bào lab bạn có thể triển khai RODC và quản lý việc replicate giữa các site

CÁC BƯỚC TRIỂN KHAI:

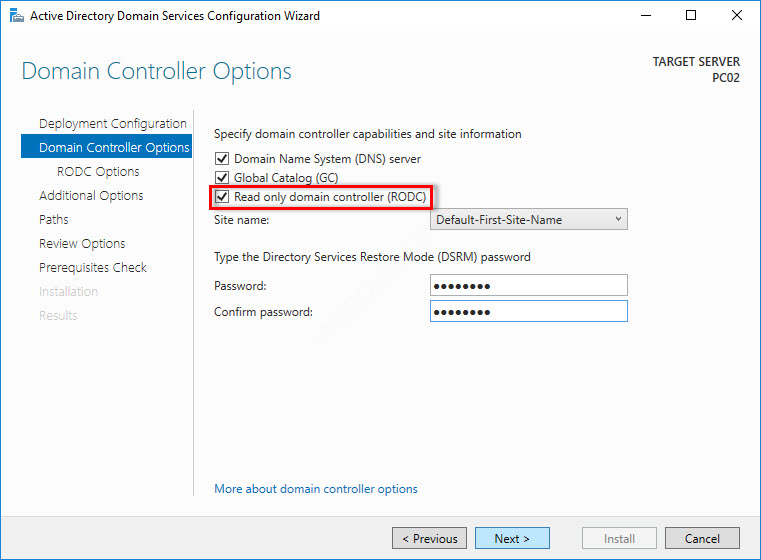

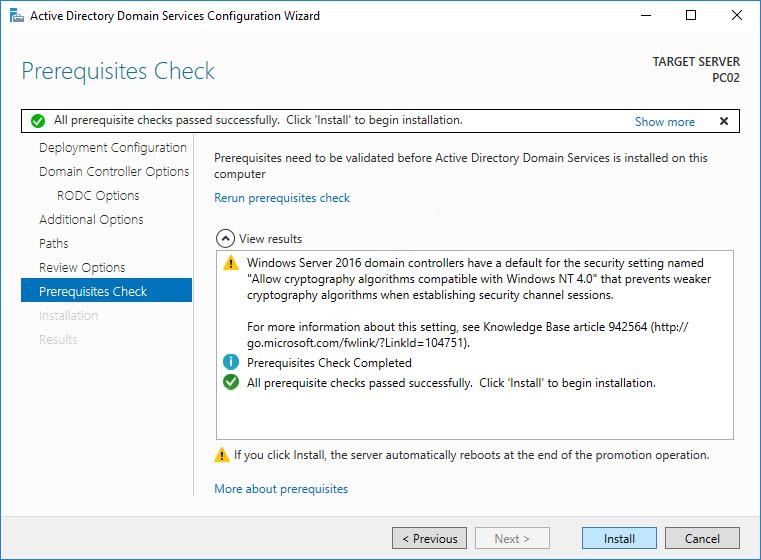

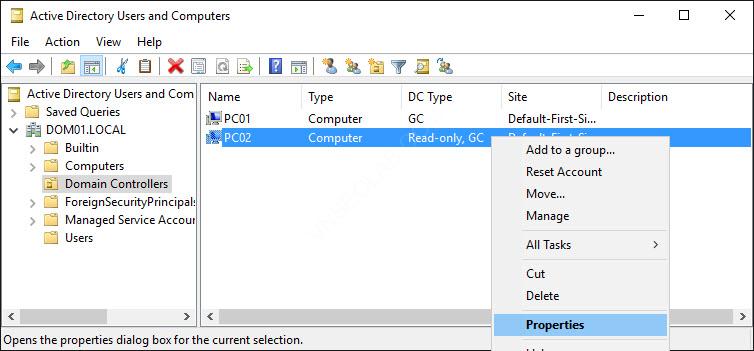

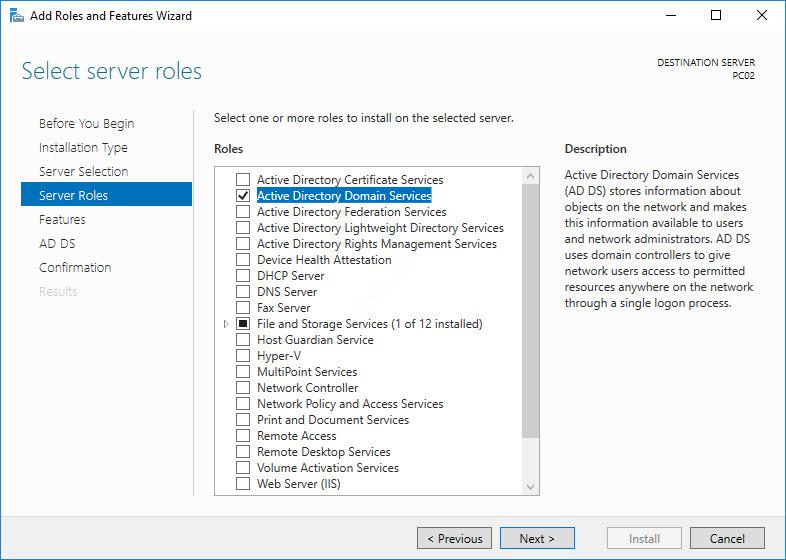

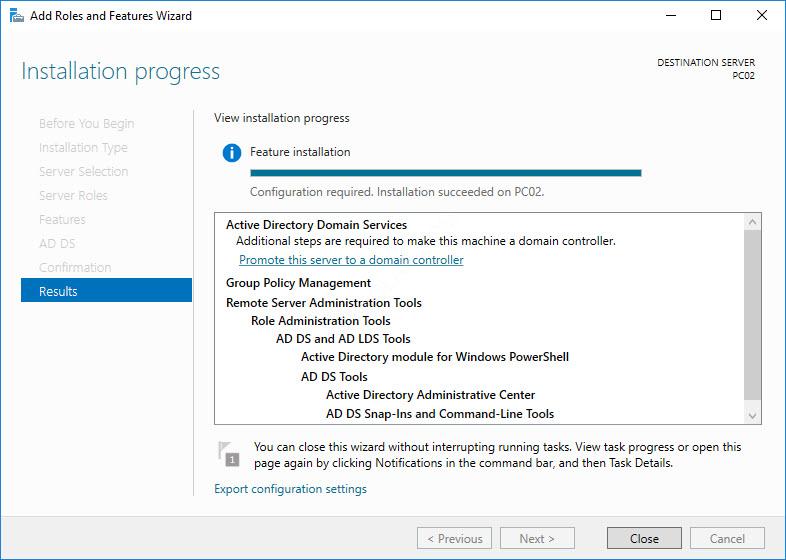

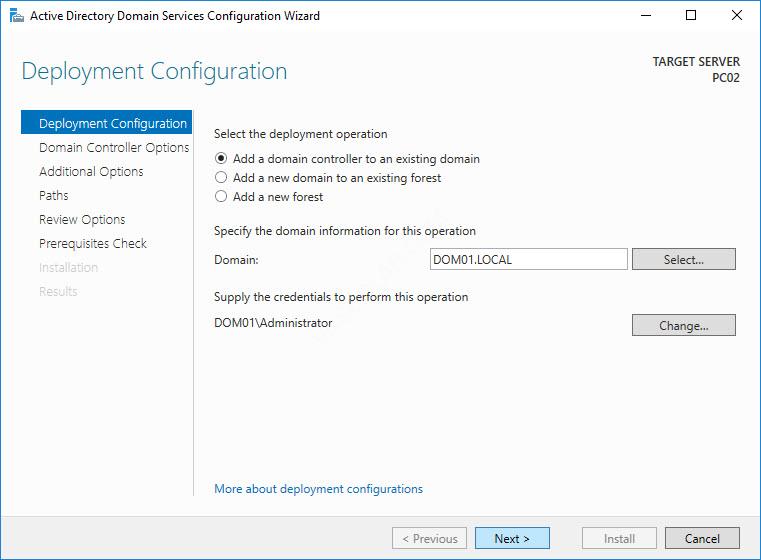

1. Cài đặt RODC

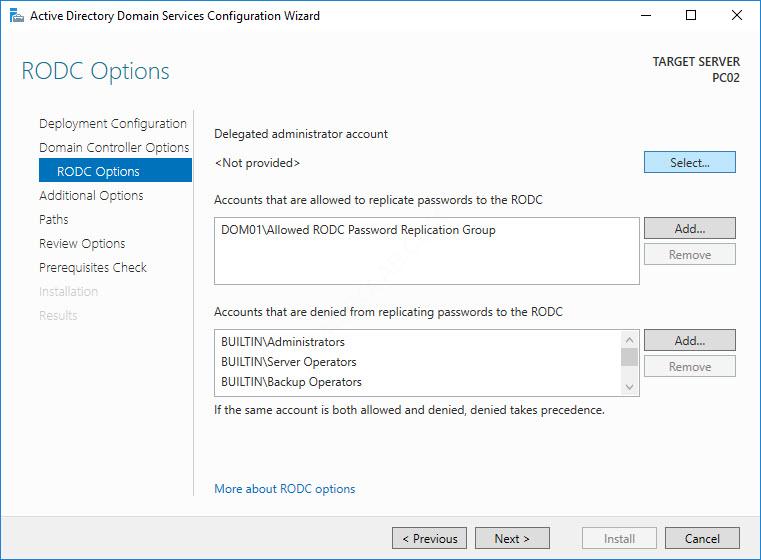

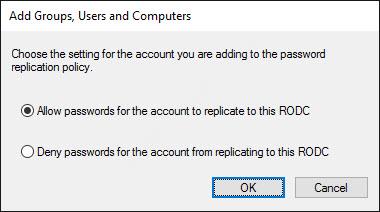

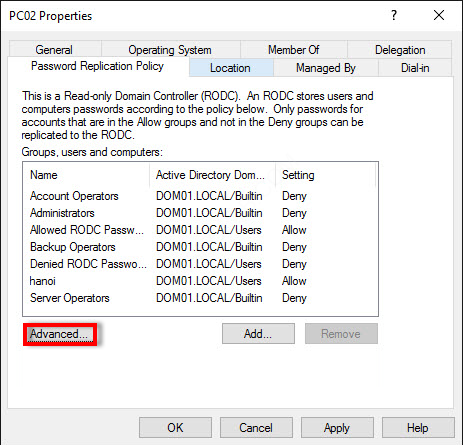

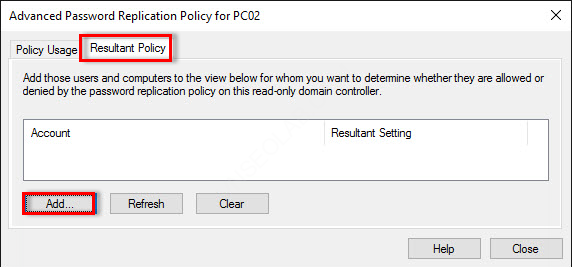

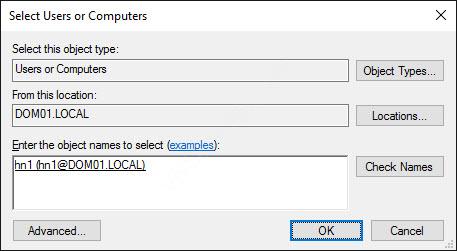

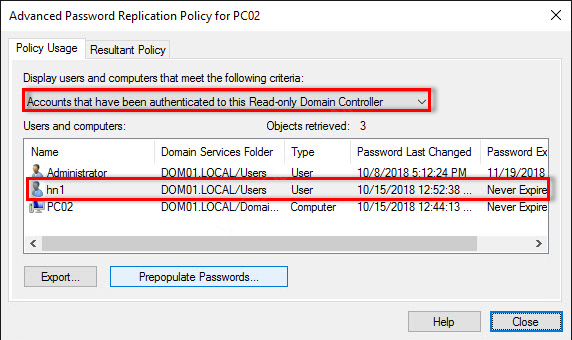

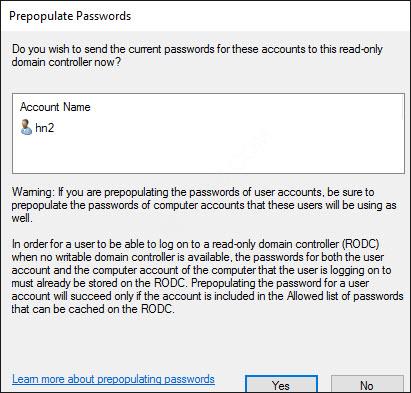

2. Cấu hình Password Replication Policy

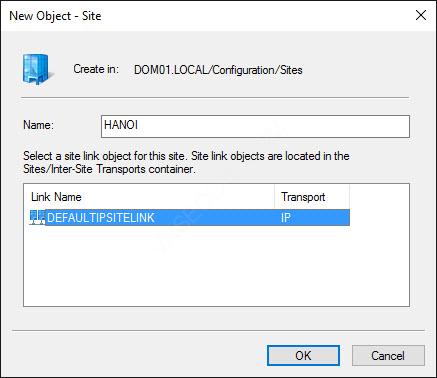

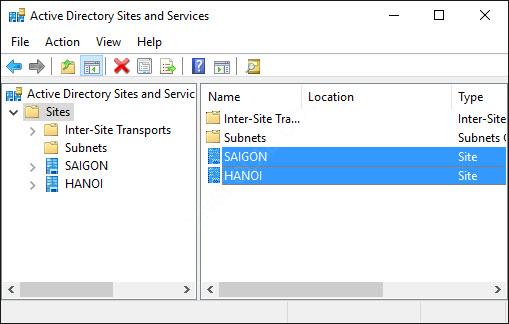

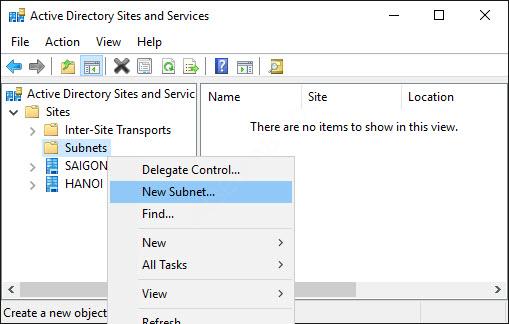

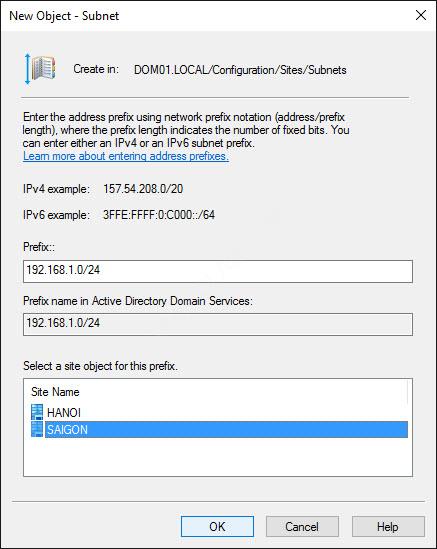

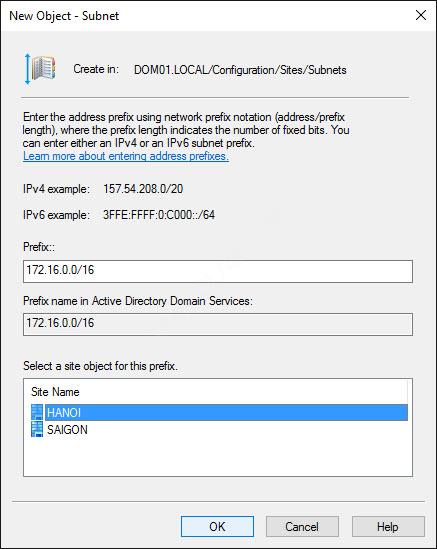

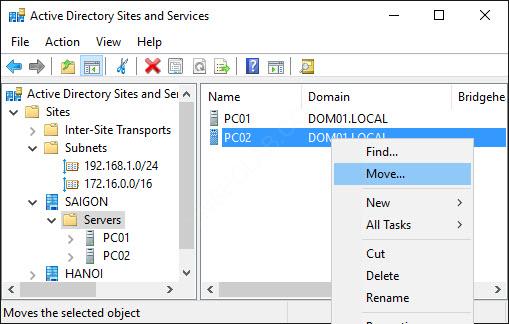

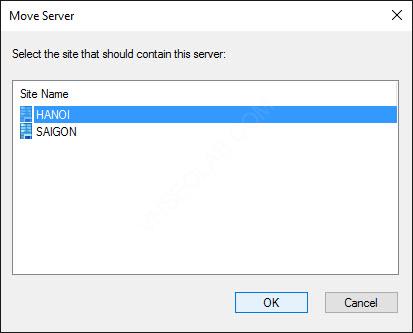

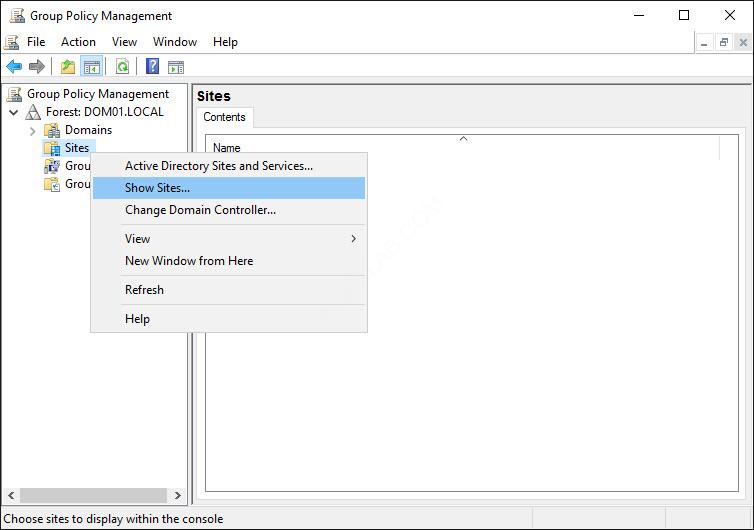

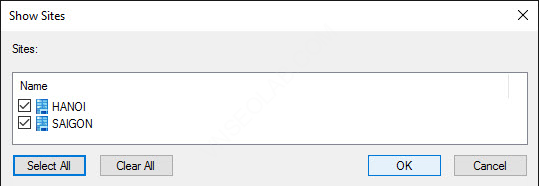

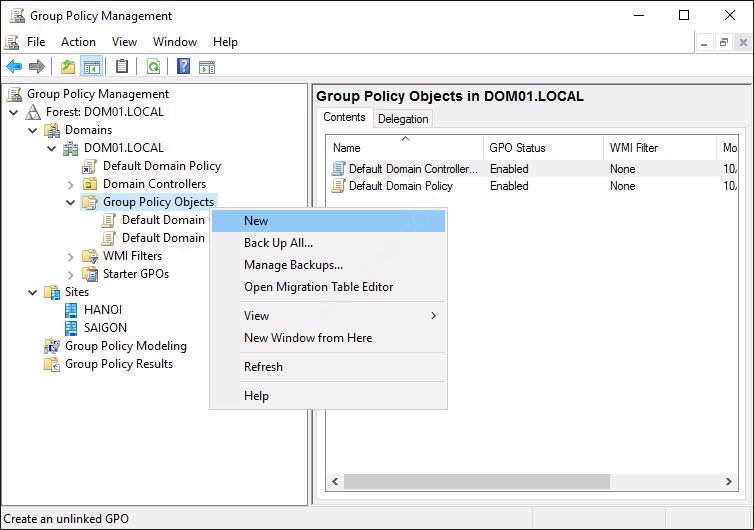

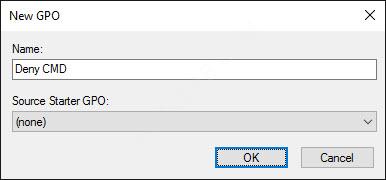

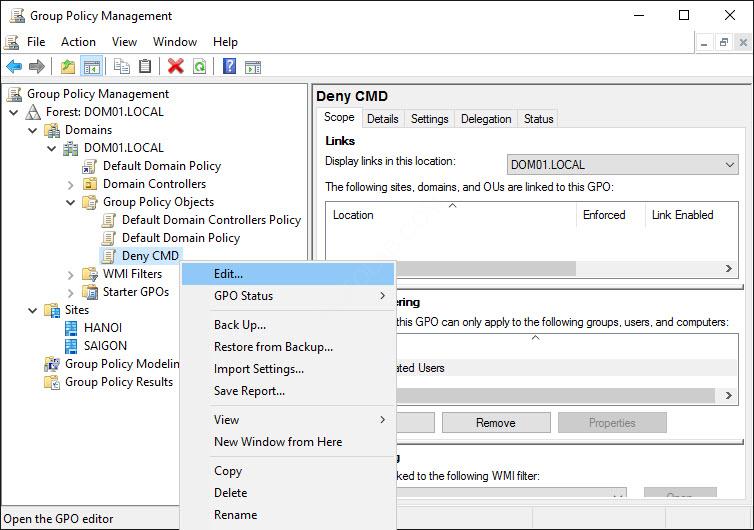

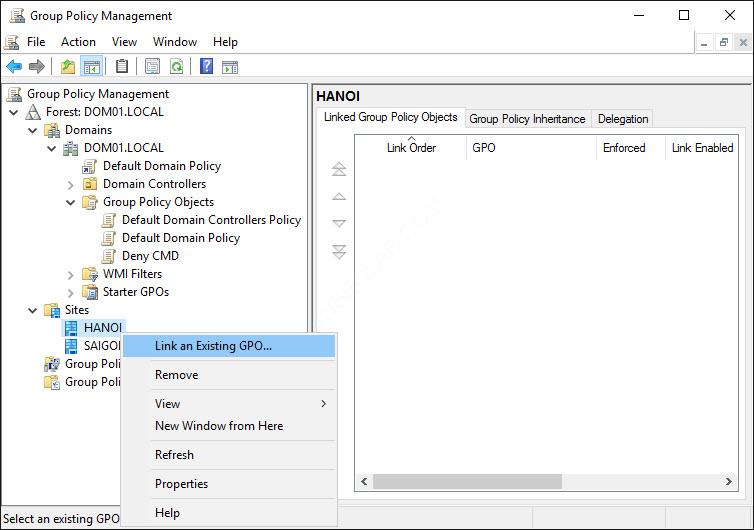

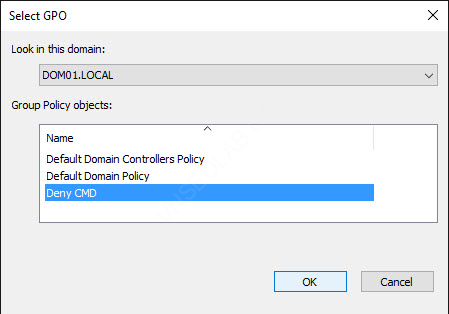

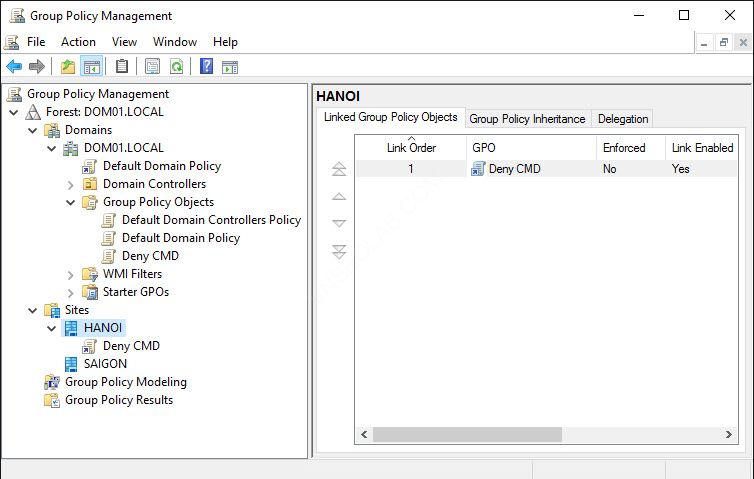

3. Chia Site

A- CHUẨN BỊ

– Mô hình bài lab bao gồm 2 máy:

+ PC01: Windows Server 2019/2022 Data Center DC (Domain: DOM01.LOCAL). Cài đặt Routing and Remote Access, cấu hình LAN routing

+ PC02: Windows Server 2019/2022 Data Center

– Cấu hình IP cho các máy như sau:

– Kiểm tra PC02 ping ip PC01 (192.168.1.10) thành công

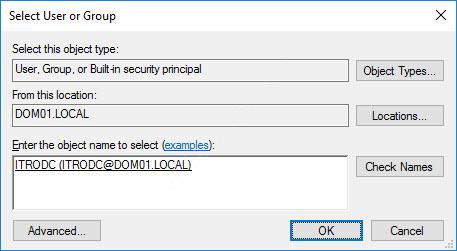

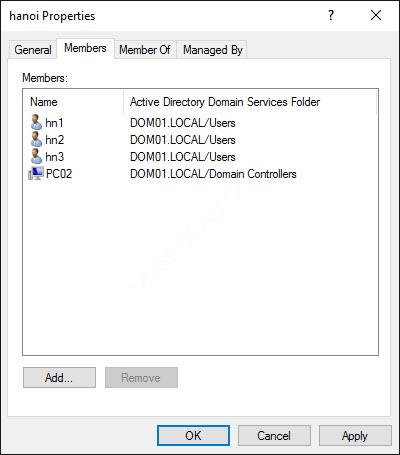

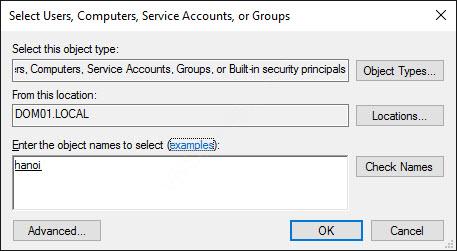

– Trên máy PC01, tạo user ITRODC.

B- THỰC HIỆN READ-ONLY DOMAIN CONTROLLER & SITES

Hoàn Tất Bài Lab

.

.