CHILD DOMAIN & TRUST RELATIONSHIP

Khi bạn tạo một domain mới trong AD DS, domain mới đó gọi là forest root, sẽ tự động hình thành nền tảng cơ sở hạ tầng AD DS. Domain controllers trong forest root domain giữ schema master và domain-naming master Flexible Single Master Operations (FSMO).

Nếu tổ chức của bạn chỉ yêu cầu một miền duy nhất, forest root domain sẽ chứa tất cả các đối tượng người dùng, group và computer mà tổ chức của bạn sử dụng.

Nếu bạn muốn triển khai multiple domains vì yêu cầu về cách ly, sử dụng forest riêng biệt để cô lập các tài khoản đặc quyền nhằm bảo vệ khỏi các kỹ thuật đánh cắp thông tin xác thực. Tree domain hay Child domain được hình thành theo cấu trúc parent-child domain structure.

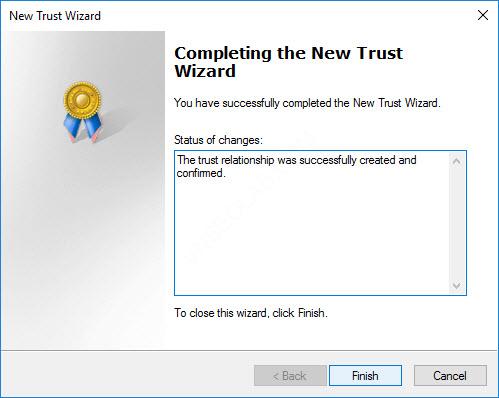

Hoàn thành bài lab bạn có thể triển khai child domain và thiết lập trust relationship giữa 2 forest hay giữa 2 domain

CÁC BƯỚC TRIỂN KHAI:

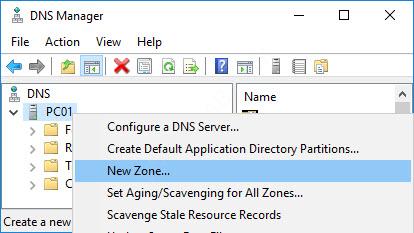

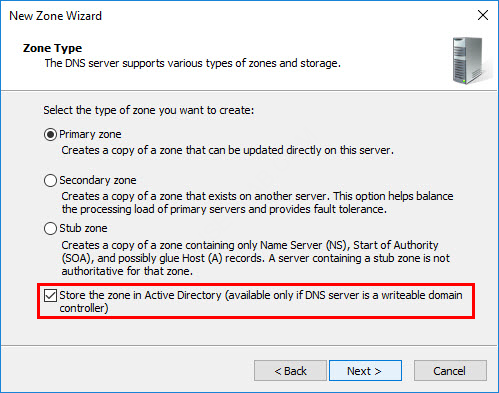

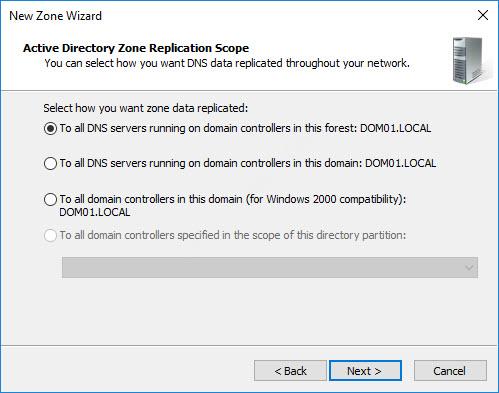

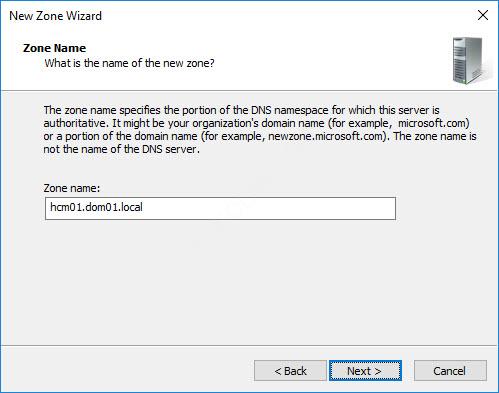

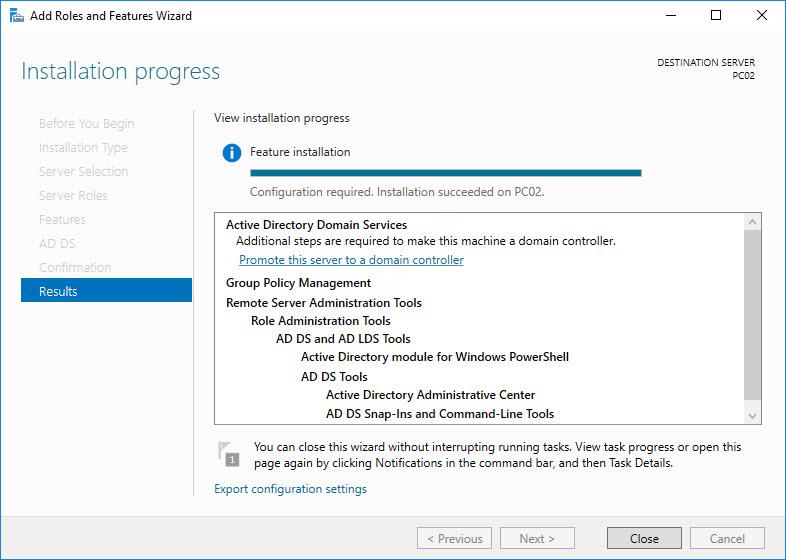

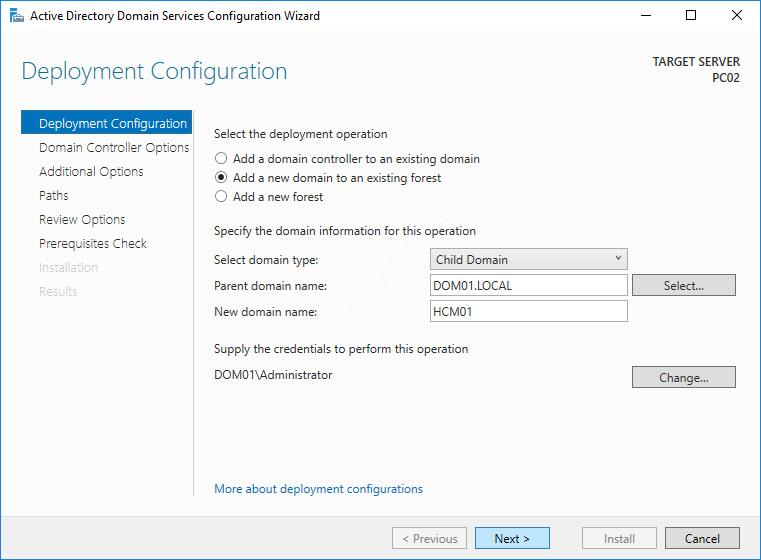

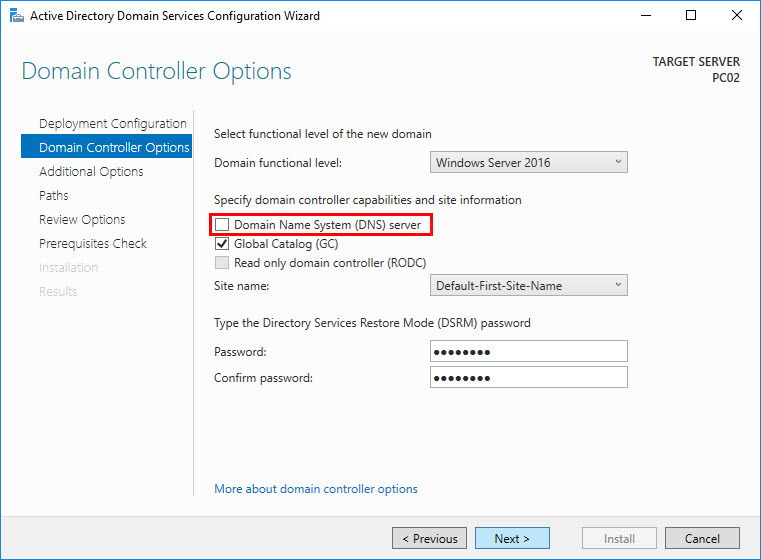

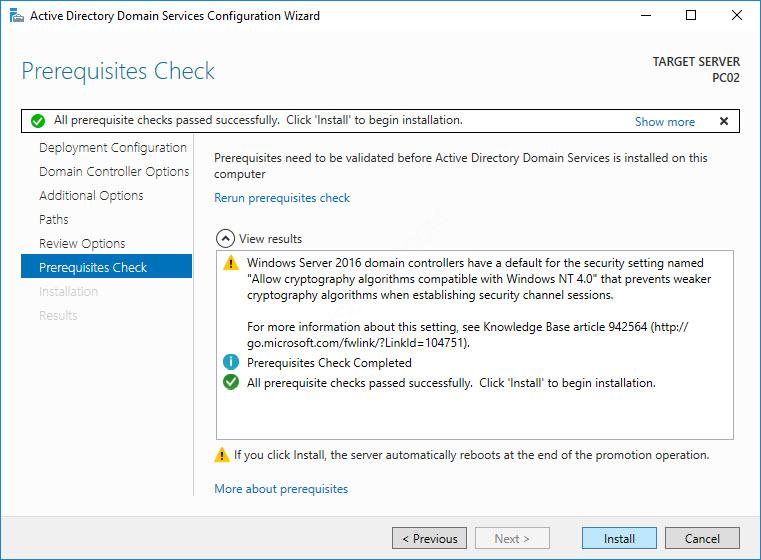

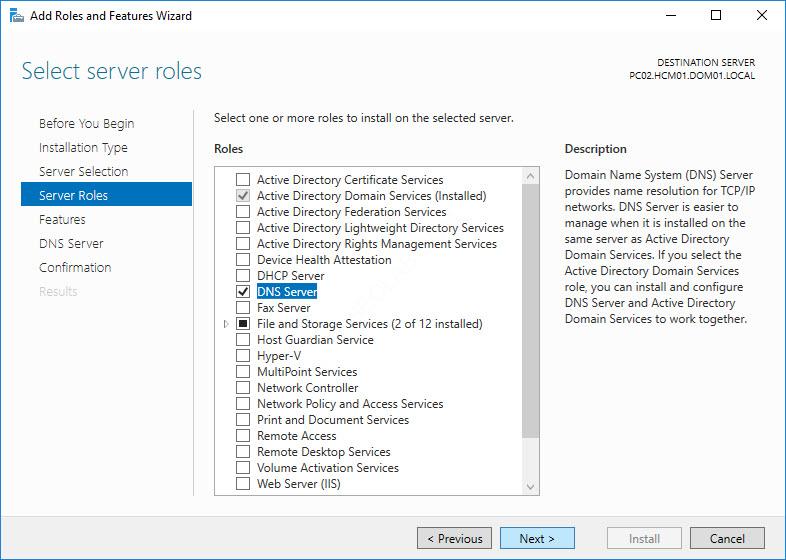

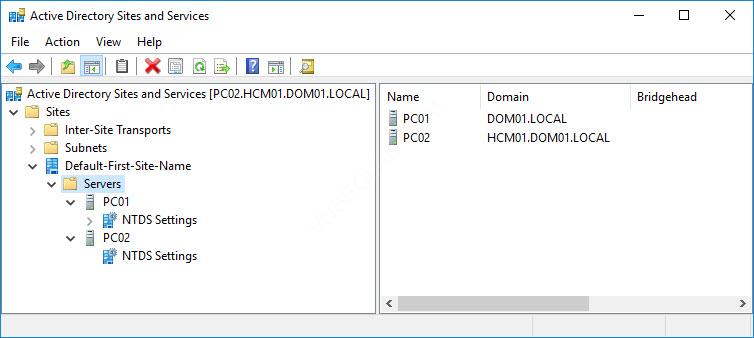

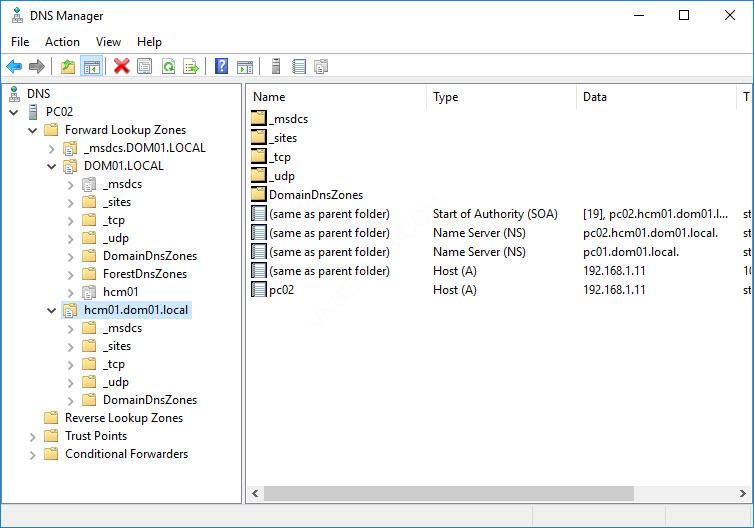

1. Cài đặt Child Domain

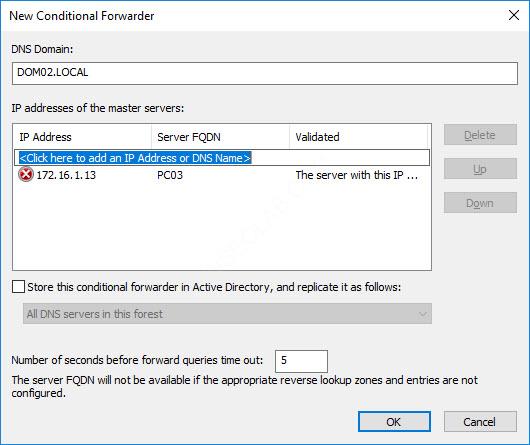

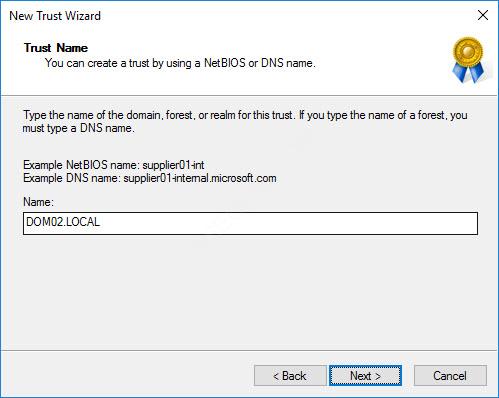

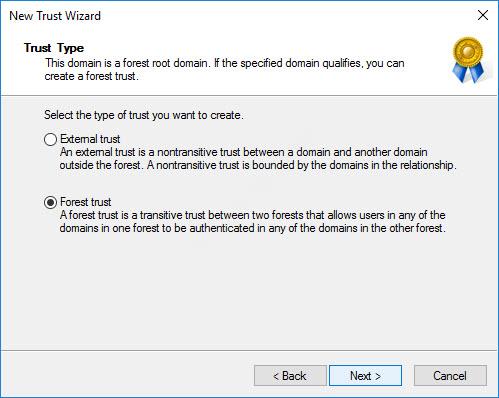

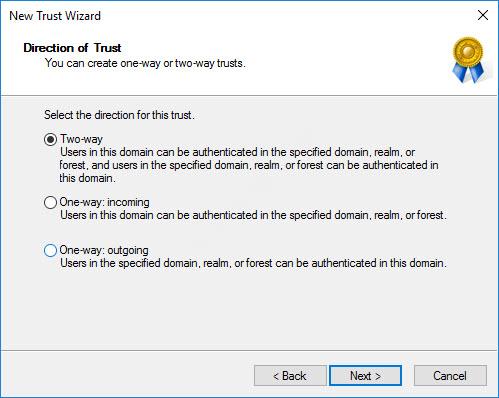

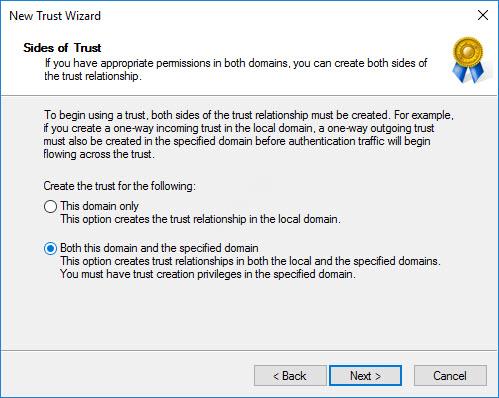

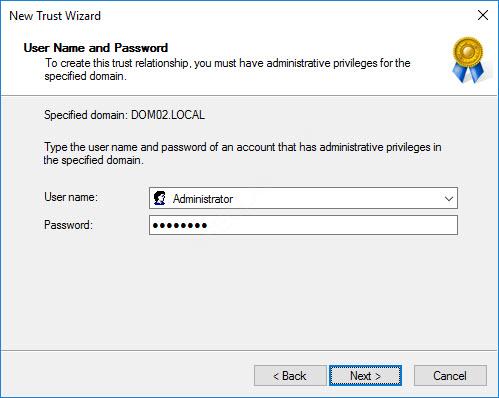

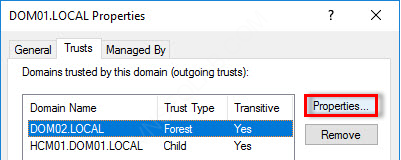

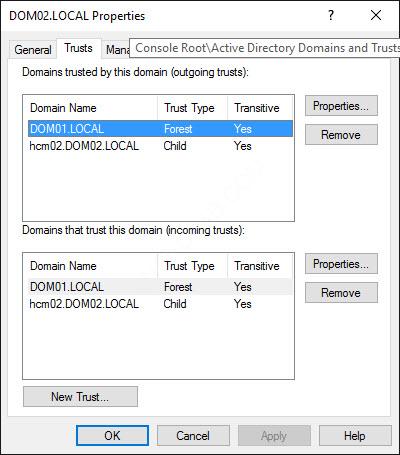

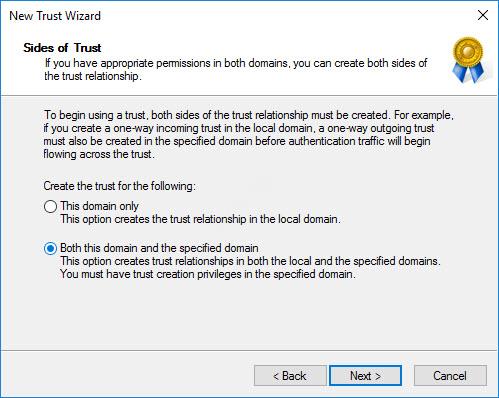

2. Trust Relationship

- a. Forest Trusts

- b. External Trust

A- CHUẨN BỊ

– Mô hình bài lab bao gồm 4 máy:

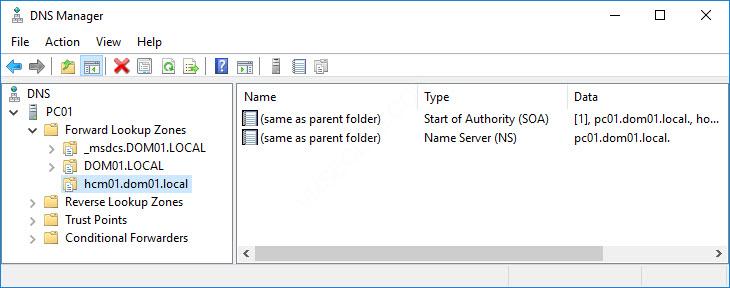

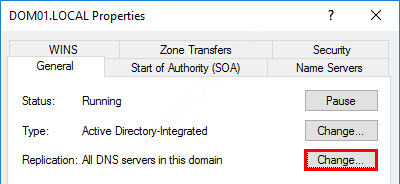

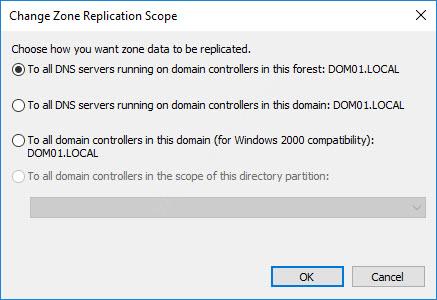

- PC01: Windows Server 2019/2022 Data Center DC (Domain: DOM01.LOCAL)

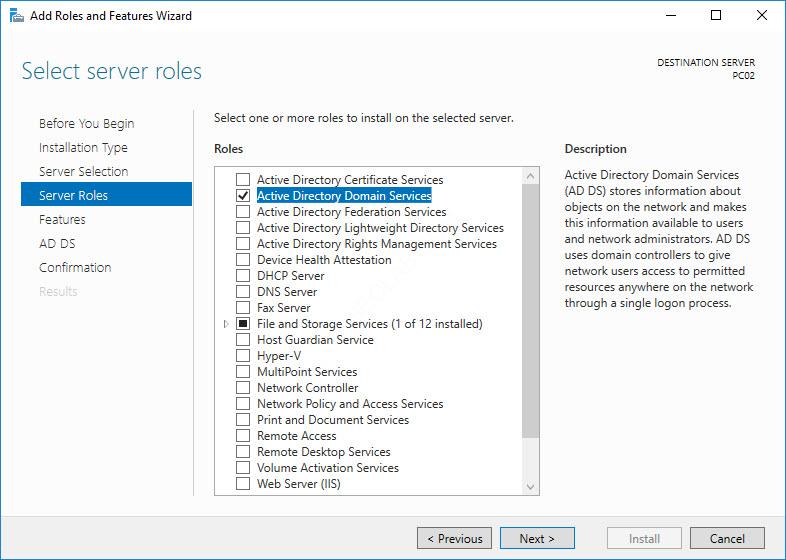

- PC02: Windows Server 2019/2022 Data Center

- PC03: Windows Server 2019/2022 Data Center DC (Domain: DOM02.LOCAL)

- PC04: Windows Server 2019/2022 Data Center

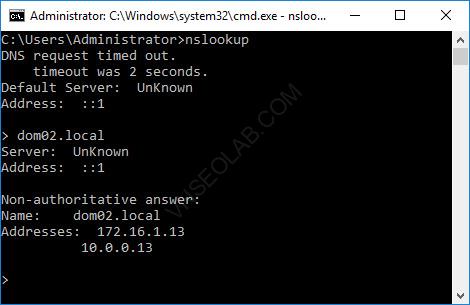

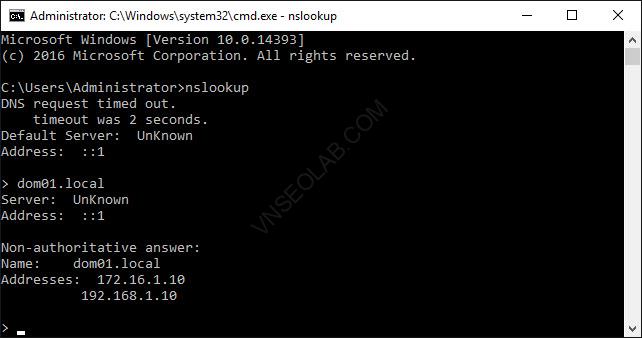

– Cấu hình IP cho các máy như sau:

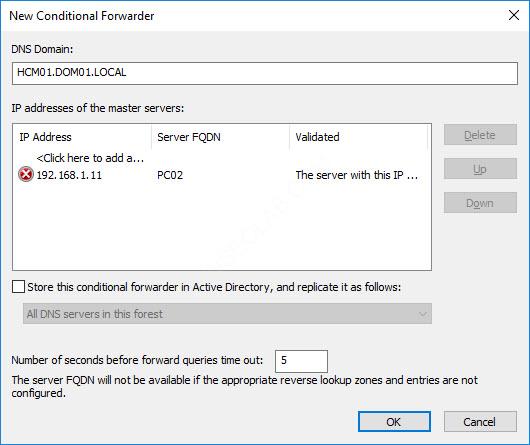

| PC02 | PC01 | ||

| Internal | Internal | External | |

| IP Address | 192.168.1.11 | 192.168.1.10 | 172.16.1.11 |

| Subnet Mask | 255.255.255.0 | 255.255.255.0 | 255.255.0.0 |

| Default Gateway | Trống | Trống | Trống |

| Preferred DNS Server | 192.168.1.10 | 192.168.1.10 | Trống |

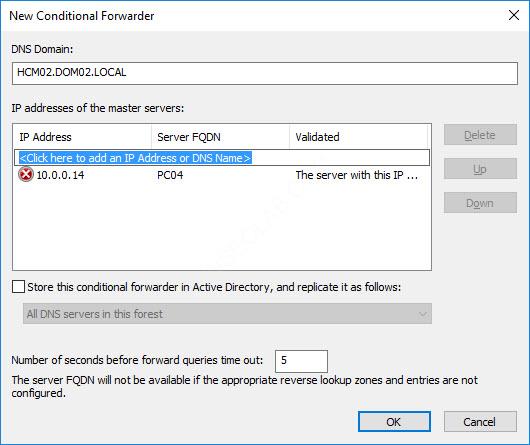

| PC04 | PC03 | ||

| Internal | Internal | External | |

| IP Address | 10.0.0.14 | 10.0.0.13 | 172.16.1.13 |

| Subnet Mask | 255.0.0.0 | 255.0.0.0 | 255.255.0.0 |

| Default Gateway | Trống | Trống | Trống |

| Preferred DNS Server | 10.0.0.13 | 10.0.0.13 | Trống |

– Trên máy PC01 và máy PC03, cài đặt Routing and Remote Access, cấu hình để PC02 ping thấy PC04.

B- THỰC HIỆN CHILD DOMAIN & TRUST RELATIONSHIP

Hoàn Tất Bài Lab